WordPress, utilisé par plus de 40 % des sites web dans le monde, est une plateforme prisée pour sa flexibilité et son large éventail de plugins. Cependant, cette popularité en fait également une cible privilégiée pour les cybercriminels. Une faille critique récemment découverte dans un plugin populaire met en danger des millions de sites WordPress, soulignant une fois de plus l’importance cruciale de la sécurité dans les systèmes de gestion de contenu.

Dans cet article, nous explorerons les détails de cette vulnérabilité, les risques qu’elle pose pour les administrateurs et les utilisateurs, ainsi que les mesures à prendre pour sécuriser vos sites WordPress.

Quelle est la nature de cette faille critique ?

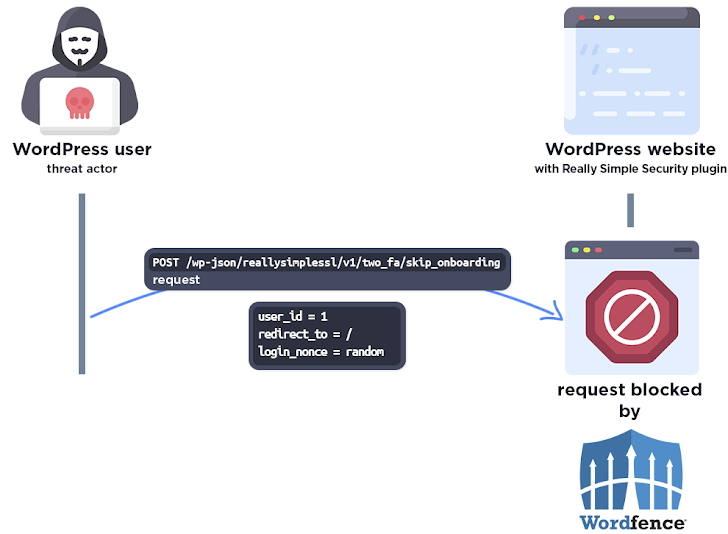

Selon le rapport publié par les chercheurs en cybersécurité, la vulnérabilité affecte un plugin WordPress largement utilisé (Formerly Really Simple SSL), installé sur plus de 4 millions de sites web. Cette faille permet à des attaquants de lancer des attaques de type Remote Code Execution (RCE). En exploitant cette faille, un cybercriminel peut exécuter des commandes malveillantes à distance sur le serveur où le site est hébergé, sans nécessiter de droits d’accès préalables.

Fonctionnement technique de la faille

La vulnérabilité réside dans un mauvais filtrage des entrées utilisateur dans une fonctionnalité du plugin. Les attaquants peuvent injecter du code malveillant via des paramètres non sécurisés, souvent utilisés pour des requêtes ou des formulaires. Une fois que ce code est exécuté sur le serveur, l’attaquant peut :

- Prendre le contrôle complet du site.

- Installer des logiciels malveillants.

- Modifier ou supprimer des fichiers critiques.

- Déployer des campagnes de phishing en utilisant le site compromis.

Cette faille est classée comme critique avec un score CVSS (Common Vulnerability Scoring System) de 9,8/10, ce qui indique un impact sévère et une facilité d’exploitation élevée.

Pourquoi cette faille est-elle particulièrement dangereuse ?

Les plugins WordPress, bien qu’utiles pour ajouter des fonctionnalités aux sites, constituent une porte d’entrée fréquente pour les attaques. Dans ce cas précis, plusieurs facteurs rendent cette vulnérabilité particulièrement préoccupante :

L’ampleur de l’impact

Avec plus de 4 millions d’installations actives, la faille affecte un large éventail de sites, allant de blogs personnels à des plateformes d’e-commerce et des sites institutionnels. Une exploitation à grande échelle pourrait entraîner un chaos numérique significatif.

Exploitation automatisée

Les attaquants peuvent utiliser des scripts automatisés pour scanner et exploiter les sites vulnérables, accélérant ainsi la propagation des attaques. En quelques heures, des milliers de sites pourraient être compromis.

Effet domino

Une fois un site compromis, les attaquants peuvent utiliser les ressources du serveur pour lancer d’autres attaques, héberger des fichiers malveillants ou voler des données utilisateur, affectant non seulement l’administrateur du site, mais aussi ses visiteurs.

Qui est à risque ?

Tous les sites utilisant ce plugin vulnérable sont exposés, mais certains types de sites web sont plus à risque que d’autres, notamment :

- Les sites d’e-commerce : Les attaquants peuvent voler des informations sensibles comme des coordonnées bancaires.

- Les plateformes avec des utilisateurs enregistrés : Les données personnelles des utilisateurs, y compris les identifiants et mots de passe, peuvent être compromises.

- Les blogs et sites institutionnels : Bien qu’ils contiennent moins de données sensibles, ces sites peuvent être transformés en vecteurs pour d’autres cyberattaques.

Les mesures à prendre immédiatement

Mettre à jour le plugin

Les développeurs du plugin ont rapidement publié un correctif pour résoudre la vulnérabilité. La mise à jour vers la dernière version du plugin est la première étape essentielle pour sécuriser votre site. Si vous n’utilisez pas encore de systèmes d’alerte pour les mises à jour, il est temps d’en implémenter un.

Désactiver temporairement le plugin

Si une mise à jour immédiate n’est pas possible, désactivez le plugin jusqu’à ce qu’une version corrigée soit disponible. Cela réduira considérablement le risque d’exploitation.

Scanner votre site pour détecter d’éventuelles intrusions

Utilisez des outils de sécurité WordPress tels que Wordfence, Sucuri Security, ou MalCare pour scanner votre site et vérifier si des modifications malveillantes ont été effectuées.

Renforcer la sécurité globale de WordPress

- Limiter les accès : Restreignez l’accès au tableau de bord WordPress en activant des restrictions IP ou en utilisant un VPN.

- Activer l’authentification à deux facteurs (2FA) : Cela ajoute une couche supplémentaire de sécurité pour les connexions.

- Sauvegarder régulièrement le site : En cas de compromission, une sauvegarde récente permet de restaurer le site rapidement.

Les leçons à tirer de cette vulnérabilité

Cette faille critique met en évidence l’importance d’une gestion proactive de la sécurité pour les administrateurs de sites WordPress. Voici quelques bonnes pratiques à adopter pour éviter de futurs incidents :

Surveiller les plugins installés

Choisissez vos plugins avec soin, en privilégiant ceux qui sont régulièrement mis à jour et maintenus par des développeurs reconnus. Supprimez les plugins inutilisés ou abandonnés.

Garder WordPress et les extensions à jour

Les mises à jour corrigent non seulement les bugs, mais aussi les failles de sécurité. Configurez votre site pour installer automatiquement les mises à jour critiques.

Auditer régulièrement la sécurité

Effectuez des audits de sécurité réguliers pour identifier les vulnérabilités avant qu’elles ne soient exploitées. Cela inclut la vérification des permissions de fichiers et l’utilisation de certificats SSL.