Une campagne de cyber espionnage baptisée Opération Digital Eye a récemment attiré l’attention des experts en cybersécurité. Cette opération, attribuée à un groupe soupçonné d’être lié à la Chine, a ciblé des fournisseurs de services informatiques d’entreprise en Europe entre juin et juillet 2024. Détectée et neutralisée avant l’exfiltration de données, cette campagne illustre une fois de plus l’ingéniosité des cyberattaquants dans leur quête de points d’entrée stratégiques.

Visual Studio Code : un outil détourné en arme redoutable

Imaginez une clé passe-partout que l’on transforme en outil de cambriolage furtif. Les cybercriminels ont exploité une fonctionnalité légitime de Visual Studio Code Remote Tunnels, un outil conçu pour l’accès distant sécurisé, pour masquer leurs activités malveillantes.

Pourquoi ce choix ?

Ce mécanisme de tunnelisation permet d’exécuter des commandes distantes et de manipuler des fichiers sur des endpoints compromis, tout en se fondant dans le trafic réseau habituel. En utilisant cette approche, les attaquants évitent les contrôles applicatifs et les règles de pare-feu. Ainsi, même les réseaux les mieux protégés peuvent devenir vulnérables.

SQL Injection : la porte d’entrée initiale

Le vecteur d’accès initial utilisé dans cette campagne repose sur une technique bien connue mais toujours efficace : l’injection SQL. Grâce à des outils comme SQLmap, un programme légitime conçu pour tester les vulnérabilités SQL, les attaquants ont infiltré des applications et serveurs accessibles depuis Internet.

Étapes de l’attaque :

- Injection SQL : Les failles exploitées permettent d’accéder aux bases de données sensibles.

- Déploiement de PHPsert : Une fois le système compromis, un web shell personnalisé, nommé PHPsert, assure un accès persistant et un contrôle à distance.

Avec PHPsert, les attaquants peuvent effectuer des reconnaissances, extraire des informations d’identification, et se déplacer latéralement dans le réseau.

Pass-the-hash et Mimikatz : techniques de propagation

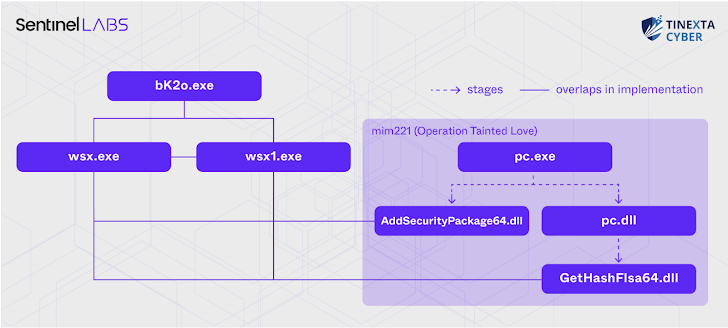

Après avoir établi leur présence initiale, les attaquants utilisent une version modifiée de Mimikatz, un outil célèbre pour la récupération des informations d’identification. Leur méthode, appelée Pass-the-Hash, leur permet de se déplacer dans le réseau sans avoir besoin des mots de passe réels.

Fonctionnement :

- L’outil exploite un hash NTLM compromis pour exécuter des processus dans le contexte de sécurité de l’utilisateur.

- Ce procédé, rapide et discret, contourne les mécanismes de protection habituels.

Ces versions modifiées de Mimikatz, regroupées sous le nom mimCN, montrent des similarités avec des outils utilisés dans d’autres campagnes chinoises comme Operation Soft Cell et Operation Tainted Love.

Le rôle de l’infrastructure cloud publique

Les cybercriminels savent que la confiance est une arme puissante. En utilisant l’infrastructure cloud publique, comme Microsoft Azure et GitHub, ils camouflent leurs activités malveillantes. Par exemple :

- GitHub est utilisé pour authentifier les tunnels Visual Studio Code, rendant les connexions difficiles à distinguer des activités légitimes.

- Microsoft Azure sert de plateforme de commande et contrôle (C2), rendant les détections plus complexes pour les défenseurs réseau.

Cette approche illustre la sophistication des attaquants, qui utilisent des outils de confiance pour se cacher à la vue de tous.

Des indices pointant vers un lien avec la Chine

Plusieurs éléments collectés lors de l’enquête suggèrent que cette campagne est liée à des groupes de cyberespionnage chinois, bien que l’identité exacte des attaquants reste inconnue.

Indices significatifs :

- Commentaires en chinois simplifié : Ces annotations retrouvées dans le code de PHPsert témoignent d’un probable développement localisé.

- Horaires d’activité : Les attaquants semblent avoir opéré entre 9 h et 21 h CST, correspondant à une journée de travail typique en Chine.

- Infrastructure partagée : L’utilisation de serveurs d’hébergement roumains, souvent exploités par des groupes liés à la Chine, renforce cette hypothèse.

Un impact stratégique sur la chaîne d’approvisionnement numérique

L’objectif de cette campagne dépasse la simple collecte de données. En infiltrant des fournisseurs de services informatiques, les attaquants obtiennent un accès stratégique à des organisations en aval, potentiellement clientes ou partenaires de ces fournisseurs.

Pourquoi cela importe-t-il ?

Imaginez une araignée tissant une toile dans un angle stratégique : une fois en place, elle peut atteindre toutes ses proies avec facilité. Les attaquants, en compromettant ces prestataires, peuvent étendre leur influence à une multitude d’entreprises connectées.

Leçons de l’Opération Digital Eye

Cette campagne illustre une tendance inquiétante : l’utilisation croissante de solutions légitimes comme Visual Studio Code à des fins malveillantes. En tant qu’utilisateurs ou administrateurs réseau, vous devez rester vigilants face à ces menaces évolutives, car elles exploitent souvent des outils que vous considérez comme sûrs.