Les chercheurs en cybersécurité ont récemment découvert un backdoor PHP sophistiqué, nommé Glutton, utilisé dans des attaques ciblant des pays tels que la Chine, les États-Unis, le Cambodge, le Pakistan et l’Afrique du Sud. Dévoilé en avril 2024 par QiAnXin XLab, ce malware présente une approche atypique : il ne se contente pas de cibler des infrastructures classiques, mais retourne également les armes des cybercriminels contre eux. Une ironie mordante qui illustre parfaitement l’adage : « Il n’y a pas d’honneur entre voleurs. »

Glutton : une conception modulaire et destructrice

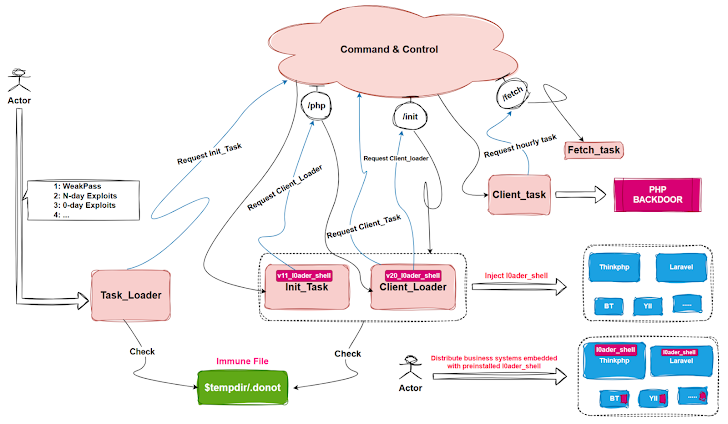

Au cœur de Glutton se trouve un framework modulaire capable d’infecter des fichiers PHP, d’implanter des backdoors, et de récolter des informations sensibles. Imaginez un couteau suisse, mais cette fois-ci conçu pour détruire tout ce qu’il touche. Son principal mode d’action repose sur des modules interconnectés, chacun jouant un rôle clé dans l’exécution des attaques.

Les étapes clés de l’attaque :

- Exploitation des vulnérabilités : Glutton tire parti de failles zero-day et N-day, ainsi que d’attaques par force brute, pour pénétrer les systèmes ciblés.

- Déploiement du module

task_loader: Ce module évalue l’environnement d’exécution et télécharge des composants supplémentaires. - Injection ELF : Un backdoor ELF, masqué sous l’apparence du gestionnaire de processus PHP-FPM (

/lib/php-fpm), infecte les fichiers PHP pour exécuter des charges malveillantes.

Ces étapes s’enchaînent de manière fluide, formant un cadre d’attaque robuste qui laisse peu de traces derrière lui. Glutton agit comme un cambrioleur expérimenté, capable de déjouer les alarmes et de se fondre dans l’obscurité.

Une arme tournée contre les cybercriminels eux-mêmes

Dans une stratégie surprenante, les créateurs de Glutton ont également ciblé d’autres opérateurs du cybercrime. Ces derniers, victimes à leur tour, se retrouvent piégés par des hôtes compromis qui contiennent un backdoor nommé l0ader_shell, injecté dans des fichiers PHP.

Pourquoi cette approche est-elle ingénieuse ?

Imaginez un réseau de criminels où chacun peut devenir une victime potentielle. En empoisonnant les outils des cybercriminels, Glutton s’attaque directement à leurs ressources, affaiblissant leur capacité à mener leurs opérations.

Des outils et des techniques au service de l’infection

Glutton s’appuie sur un arsenal varié pour atteindre ses objectifs. Parmi ses caractéristiques notables figure un backdoor PHP complet, capable d’exécuter 22 commandes uniques. Ces fonctionnalités incluent :

- Le téléchargement et l’envoi de fichiers.

- La gestion des processus et des répertoires.

- L’exécution de code PHP arbitraire.

- Le basculement entre des connexions C2 TCP et UDP.

La furtivité comme maître-mot

Toutes les opérations de Glutton sont exécutées à l’intérieur des processus PHP-FPM (FastCGI), évitant de laisser des fichiers malveillants sur le disque. C’est un peu comme un cambrioleur qui nettoie ses empreintes avant de quitter les lieux.

HackBrowserData : un outil détourné pour le vol de données

L’une des armes principales de Glutton est HackBrowserData, un outil utilisé pour extraire des informations sensibles des navigateurs. En ciblant les systèmes utilisés par d’autres cybercriminels, les opérateurs de Glutton récupèrent des données précieuses, qui peuvent ensuite être exploitées dans des campagnes d’ingénierie sociale ou de phishing.

Une stratégie en cascade

Ce type d’attaque crée une chaîne récursive où les activités des attaquants initiaux sont retournées contre eux. Glutton ne se contente pas de voler ; il transforme chaque ressource compromise en une nouvelle opportunité d’attaque.

Des similitudes troublantes avec l’écosystème Winnti

Les experts en cybersécurité ont attribué Glutton, avec une confiance modérée, au groupe Winnti, également connu sous le nom APT41. Ce collectif, associé à l’État chinois, est réputé pour ses campagnes de cyberespionnage ciblant des secteurs stratégiques. Toutefois, certains éléments de Glutton s’éloignent des standards typiques de Winnti.

Les limites de Glutton :

- Absence de cryptage : Les communications avec les serveurs C2 utilisent le protocole HTTP non sécurisé, une faiblesse peu commune pour un malware de ce niveau.

- Code non obfusqué : Contrairement aux outils avancés de Winnti, Glutton ne masque pas son code, ce qui facilite son analyse.

Ces anomalies pourraient indiquer une volonté de sacrifier la furtivité pour maximiser l’impact, ou refléter une évolution dans les tactiques de l’écosystème Winnti.

Mélofée : une menace complémentaire

Quelques semaines avant la découverte de Glutton, QiAnXin XLab avait révélé une version mise à jour de Mélofée, un autre malware attribué à APT41. Bien que distinct, Mélofée partage des objectifs similaires :

- Persistance renforcée grâce à un pilote noyau RC4.

- Fonctionnalités avancées pour la gestion des processus et la collecte de données.

Une menace ciblée

Contrairement à Glutton, Mélofée semble réservé à des cibles de haute valeur, suggérant une segmentation dans les campagnes d’APT41 selon les priorités stratégiques.

Un impact global et des leçons à tirer

L’ampleur des attaques menées avec Glutton souligne une vérité inquiétante : même les outils que vous considérez comme anodins peuvent devenir des armes puissantes entre de mauvaises mains. En tant qu’utilisateur, administrateur ou développeur, il est crucial de renforcer la vigilance et de privilégier des pratiques de sécurité rigoureuses.