Une faille dans Cursor : plus de 3 200 développeurs infectés via des packages npm malveillants

Des packages npm malveillants compromettent Cursor, volent des identifiants et cryptomonnaies, et…

Pourquoi Filament V3 change-t-il la donne pour les développeurs Laravel ?

Filament V3 : La meilleure extension Laravel ? Découvrez ses nouveautés, avantages…

L’IA dévoile une cause possible d’Alzheimer et identifie une piste thérapeutique prometteuse

Une percée : l’IA révèle une cause d’Alzheimer et une molécule prometteuse…

Comment la simple présence de votre smartphone affaiblit votre intelligence

Saviez-vous que votre téléphone nuit à votre intelligence fluide ? La science…

La molécule naturelle qui révolutionne la perte de poids sans effets secondaires

Découvrez BRP, un peptide naturel identifié par Stanford Medicine, qui égale Ozempic…

Evo 2, l’avenir de la génétique dévoilé par l’intelligence artificielle

90 % de précision sur le gène BRCA1 : Evo 2 révolutionne…

Meta FAIR décrypte le langage par la pensée grâce à l’IA

Meta FAIR et le BCBL dévoilent une IA capable de décoder le…

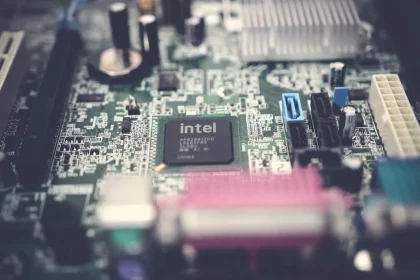

Processeurs Nova Lake : Jusqu’à 52 cœurs pour une performance ultime

Découvrez les processeurs Intel Nova Lake, dotés d'une architecture hybride unique alliant…

Fuite majeure chez DeepSeek : clés API et logs dévoilés

DeepSeek fait face à une fuite de données qui expose ses utilisateurs…

Une campagne de malvertising cible les utilisateurs de Google Ads

Une attaque cible les utilisateurs de Google Ads avec des publicités frauduleuses.…

Des packages npm malveillants ciblent les développeurs Ethereum

Des cybercriminels utilisent des bibliothèques falsifiées pour voler clés privées et données…

Apache Tomcat : une faille RCE critique identifiée

Découvrez comment la vulnérabilité CVE-2024-56337 expose Apache Tomcat aux attaques RCE et…