Depuis juin 2024, une campagne malveillante nommée GodLoader exploite un outil bien connu des développeurs de jeux vidéo, le Godot Engine, pour propager des malwares sur plus de 17 000 systèmes à travers le monde. Ce détournement soulève des questions cruciales sur la sécurité des plateformes open-source, tout en mettant en lumière les tactiques ingénieuses utilisées par les cybercriminels pour contourner les mécanismes de défense actuels.

Godot Engine : une cible détournée pour des attaques sophistiquées

Le Godot Engine, un outil de développement de jeux vidéo, se distingue par sa flexibilité et son support multi-plateformes. Capable de créer des jeux 2D et 3D pour Windows, macOS, Linux, Android, iOS, et même les consoles de jeux comme PlayStation ou Xbox, il est un choix prisé par les développeurs. Toutefois, cette polyvalence, qui fait sa force, s’avère aussi être son talon d’Achille.

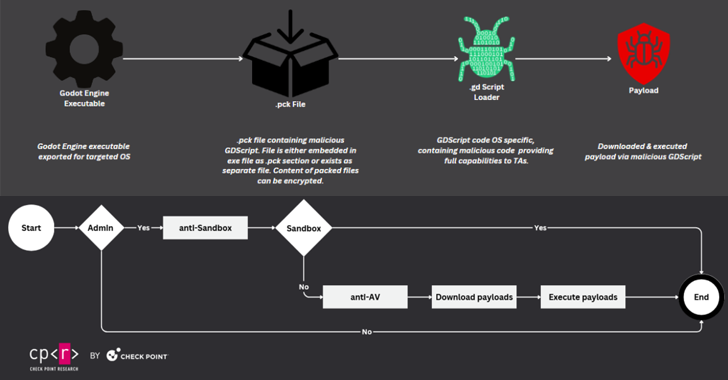

Les attaquants exploitent le langage de script interne de Godot, le GDScript, pour exécuter des commandes malveillantes. Imaginez un artisan utilisant un ciseau pour sculpter une œuvre d’art : dans de mauvaises mains, cet outil peut devenir une arme redoutable. Les cybercriminels utilisent cette capacité pour disséminer des logiciels malveillants, contournant ainsi la plupart des antivirus.

Un vecteur de distribution bien orchestré : le réseau Stargazers Ghost

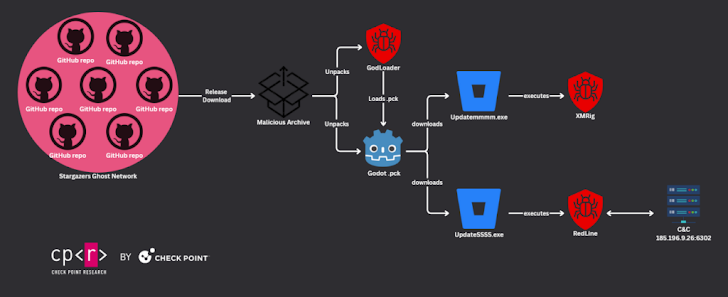

La campagne GodLoader s’appuie sur une infrastructure élaborée, utilisant environ 200 dépôts GitHub et plus de 225 comptes factices comme points de distribution. Ces dépôts, soigneusement orchestrés, sont publiés en quatre vagues, ciblant spécifiquement les développeurs, les gamers et les utilisateurs réguliers.

Les faux dépôts donnent l’illusion de légitimité grâce à des comptes qui « étoilent » les dépôts malveillants. Cette manœuvre rusée joue sur la confiance des utilisateurs envers les plateformes open-source, renforçant l’impression que les fichiers sont sûrs. Vous, en tant qu’utilisateur, pourriez être tentés de cliquer sur ces ressources sans soupçonner leur vraie nature.

GodLoader : comment fonctionne cette attaque ?

Les attaquants utilisent les fichiers .PCK du Godot Engine, des exécutables spécifiques, pour charger et exécuter GodLoader. Ce dernier agit comme un cheval de Troie, téléchargeant des charges utiles malveillantes depuis des dépôts Bitbucket. Parmi ces charges figurent :

- RedLine Stealer : un malware spécialisé dans le vol d’informations sensibles, comme les identifiants de connexion.

- XMRig : un outil de minage de cryptomonnaie détourné pour exploiter les ressources des machines infectées.

Mais ce n’est pas tout : GodLoader incorpore des mécanismes sophistiqués pour échapper aux analyses en environnements virtualisés ou sandboxés. Il peut, par exemple, ajouter le lecteur C:\ aux exclusions de Microsoft Defender, rendant ainsi la détection quasi impossible.

Un malware multi-plateforme : une portée élargie

Le caractère multi-plateforme du Godot Engine rend GodLoader particulièrement dangereux. Bien que les attaques actuelles ciblent principalement les machines Windows, les chercheurs soulignent qu’il est facile d’adapter ce malware pour infecter macOS, Linux, voire des systèmes Android. C’est un peu comme une clé passe-partout, capable d’ouvrir une multitude de portes avec une facilité déconcertante.

Cette capacité d’adaptation donne aux cybercriminels un levier considérable pour maximiser l’impact de leurs attaques, tout en compliquant les efforts des défenseurs pour contenir la menace.

Scénarios d’attaque avancés : une menace imminente

En plus de créer leurs propres exécutables malveillants, les attaquants pourraient aller encore plus loin en modifiant des jeux légitimes développés avec Godot. S’ils parviennent à obtenir la clé de chiffrement symétrique utilisée pour extraire les fichiers .PCK, ils pourraient intégrer leurs malwares dans des jeux déjà téléchargés par les utilisateurs. Cela transformerait des plateformes de confiance en vecteurs de propagation de logiciels malveillants.

Pour contrer ce scénario, les experts en cybersécurité recommandent d’adopter un chiffrement asymétrique, qui utilise une paire de clés publique et privée, rendant ce type d’attaque beaucoup plus difficile.

Le rôle de la communauté et des utilisateurs

Dans cette bataille, la vigilance des utilisateurs joue un rôle crucial. Le Godot Security Team a publié des recommandations claires :

- Téléchargez les exécutables uniquement depuis des sources de confiance.

- Vérifiez les signatures numériques pour garantir l’authenticité des fichiers.

- Évitez les logiciels piratés, qui sont souvent des vecteurs de distribution de malwares.

Ces conseils peuvent sembler évidents, mais dans un monde numérique saturé de contenus, il est facile de baisser la garde.

Pourquoi cette attaque est-elle si efficace ?

GodLoader combine deux éléments redoutables : une méthode de distribution ciblée et une technique discrète et indétectable. Cette combinaison lui permet d’atteindre un taux d’infection exceptionnellement élevé. La flexibilité du Godot Engine offre aux attaquants une toile blanche pour concevoir des campagnes malveillantes adaptées à divers systèmes d’exploitation.

Imaginez un cambrioleur qui, non content de posséder un passe-partout, peut également se déguiser pour passer inaperçu. Cette capacité à s’adapter rend GodLoader incroyablement efficace, que ce soit pour voler des données, miner de la cryptomonnaie ou encore installer d’autres logiciels malveillants.

Enjeux pour l’écosystème open-source

Cette campagne illustre un défi croissant pour les plateformes open-source. Bien que leur nature collaborative soit une force, elle peut aussi devenir une faiblesse lorsqu’elle est exploitée par des acteurs malveillants. Vous, en tant qu’utilisateur ou développeur, faites partie d’une communauté qui doit désormais s’organiser pour mieux se protéger contre ce genre de menaces.