Pour remédier au manque de fonctionnalités de service de messagerie instantanée, des développeurs tiers proposent des mods offrant des fonctionnalités recherchées ou des améliorations esthétiques. Malheureusement, certains de ces mods contiennent des logiciels malveillants en plus des améliorations légitimes. En 2022, le cheval de Troie Triada a été découvert à l’intérieur d’un mod WhatsApp. Récemment, il s’agissait d’un mod Telegram avec un module d’espionnage intégré, distribué via Google Play. Il en va de même pour WhatsApp : plusieurs mods, contiennent un module d’espionnage détecté sous le nom de Trojan-Spy.AndroidOS.CanesSpy.

Fonctionnement du module d’espionnage

Utilisons l’exemple 80d7f95b7231cc857b331a993184499d pour illustrer le fonctionnement des modules espions.

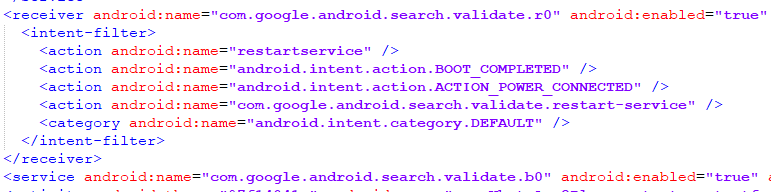

Le manifeste du client trojanisé contient des composants suspects (un service et un récepteur de diffusion) qui ne se trouvent pas dans le client WhatsApp d’origine. Un récepteur de diffusion écoute les diffusions provenant du système et d’autres applications, telles que le téléphone qui commence à se charger, un message texte reçu ou le téléchargeur qui termine son téléchargement. Lorsque le récepteur reçoit un message de ce type, il appelle le gestionnaire d’événements. Dans le module d’espionnage de WhatsApp, le récepteur exécute un service qui lance le module d’espionnage lorsque le téléphone est allumé ou commence à se charger.

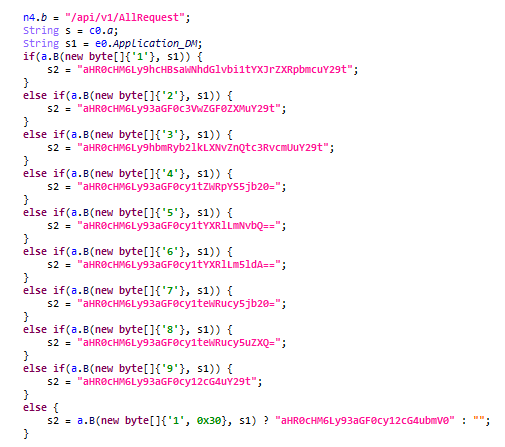

Le service s’appuie sur la constante Application_DM du code du logiciel malveillant pour choisir le serveur de commande et de contrôle (C&C) que l’appareil infecté contactera.

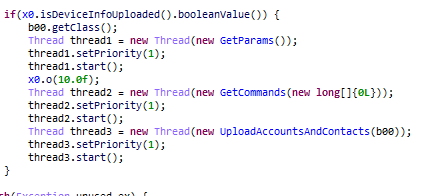

Lorsqu’il démarre, le logiciel malveillant envoie une requête POST contenant des informations sur l’appareil au serveur de l’opérateur de la menace via le chemin /api/v1/AllRequest. Ces informations comprennent l’IMEI, le numéro de téléphone, le code du pays, le code du réseau mobile, etc. Le cheval de Troie demande également des détails de configuration, tels que les chemins d’accès pour le téléchargement de divers types de données, les intervalles entre les requêtes au centre de contrôle, etc. En outre, le module transmet toutes les cinq minutes des informations sur les contacts et les comptes de la victime.

Une fois les informations sur l’appareil téléchargées, le logiciel malveillant demande des instructions au C&C, à des intervalles préconfigurés (une minute par défaut). Le tableau ci-dessous contient une description détaillée des commandes et des chemins que le logiciel malveillant utilise pour envoyer des réponses au serveur.

| Commande | Chemin de réponse par défaut | Description | Paramètres |

| GET_FILE | /api/v1/UploadFileWithContinue | Envoi d’un fichier à partir d’un espace de stockage externe (mémoire hors système ou support amovible, tel qu’une carte SD) sous la forme d’une archive ZIP | Chemin d’accès au fichier sur le dispositif de la victime |

| UploadFileWithQuery | /api/v1/UploadFileWithContinue | Envoi des fichiers d’un stockage externe correspondant à un filtre spécifié sous la forme d’une archive ZIP | Filtre de ligne SQL SELECT utilisé pour sélectionner des données lors de l’appel à ContentResolver (la classe utilisée pour l’accès aux fichiers sur les appareils Android). |

| GetAllFileList | /api/v1/SaveFileNames | Envoi des chemins d’accès à tous les fichiers du stockage externe | – |

| GET_SPEC_FILE_TYPE | /api/v1/SaveFileNames | Envoi des noms de fichiers ayant une extension spécifiée | Filtre de ligne SQL SELECT utilisé pour sélectionner les données lors de l’appel à ContentResolver |

| UpdateAllDeviceData | /api/v1/AllRequest | Envoi d’informations sur l’appareil, l’application infectée (nom du paquet et version de l’implant espion), ainsi que sur les contacts et les comptes de la victime. | – |

| RecordSound | /api/v1/UploadSmallFile | Enregistrer les sons émis par le microphone | Durée d’enregistrement en secondes |

| DeviceOtherData | /api/v1/SaveResponseToFile | Envoi d’informations sur la configuration de l’implant espion | – |

| ChangeMainDmain | – | Modification des serveurs de commande et de contrôle | Une nouvelle adresse C&C |

| Get_Compressed_File | /api/v1/UploadFileWithContinue | Envoi de fichiers à partir d’un stockage externe sous la forme d’une archive ZIP | une liste des chemins d’accès aux fichiers à télécharger |

Ce sont les messages envoyés au serveur de commande et de contrôle qui ont attiré l’attention d’experts en cybersécurité. Ceux-ci étaient tous rédigés en arabe, ce qui laisse supposer que le développeur parle également cette langue.

Comment les modules d’espionnage sont-ils diffusés ?

Une analyse des statistiques a montré que Telegram était la source principale de diffusion du spyware. La plupart des canaux Telegram découverts, dont le plus populaire comptait à lui seul près de deux millions d’abonnés, étaient principalement en arabe et en azéri.

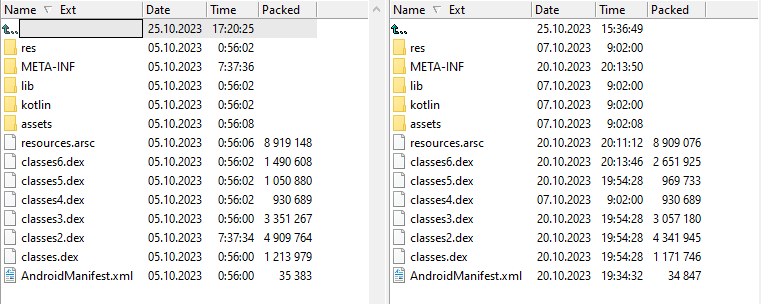

Chacune des chaînes de la dernière version du mod (1db5c057a441b10b915dbb14bba99e72, fe46bad0cf5329aea52f8817fa49168c, 80d7f95b7231cc857b331a993184499d) contenaient le module d’espionnage décrit ci-dessus. Étant donné que les composants du logiciel malveillant ne faisaient pas partie du module original, plusieurs versions ont été examinées, amenant à l’identification de la première version infectée. Le logiciel espion est actif depuis la mi-août 2023. Actuellement, toutes les versions publiées dans les canaux depuis cette date contenaient des logiciels malveillants. Cependant, à partir du 20 octobre selon les horodatages de l’APK, au moins une des versions les plus récentes d’au moins un des canaux a été remplacée par une version propre.

Outre les canaux Telegram, les mods infectés sont distribués par le biais de divers sites web douteux dédiés aux modifications de WhatsApp.

Zones touchées par les attaques du logiciel espion WhatsApp

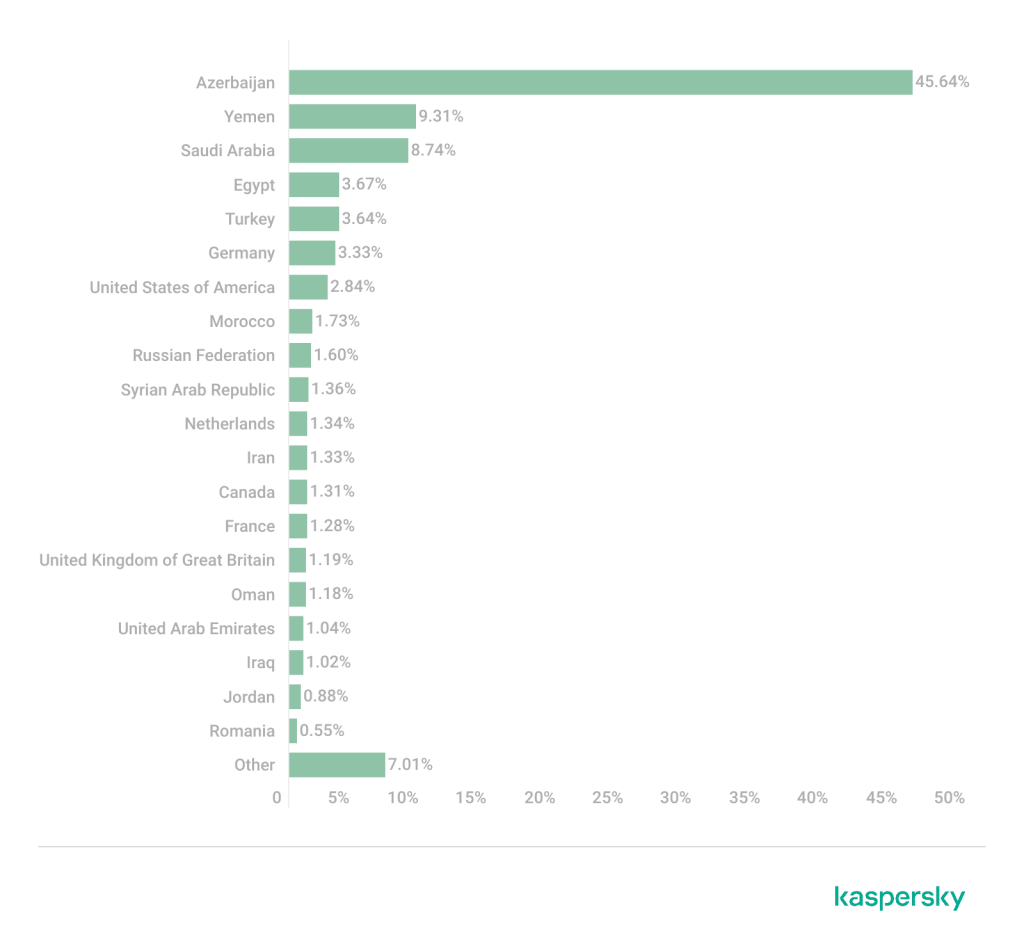

Les solutions de sécurité Kaspersky ont déjoué plus de 340 000 attaques par le mod d’espionnage WhatsApp dans plus d’une centaine de pays entre le 5 et le 31 octobre 2023. Toutefois, si l’on tient compte de la nature du canal de distribution, le nombre réel d’installations pourrait être beaucoup plus élevé. Les cinq pays les plus touchés par cette attaque sont l’Azerbaïdjan, le Yémen, l’Arabie saoudite, l’Égypte et la Turquie.

Une augmentation du nombre de mods d’applications de messagerie instantanée contenant des codes malveillants a été constatée. Les mods WhatsApp sont principalement distribués par l’intermédiaire de boutiques d’applications Android tierces, qui manquent souvent de filtrage et ne parviennent pas à supprimer les logiciels malveillants. Certaines de ces ressources, comme les boutiques d’applications tierces et les canaux Telegram, malgré leur grande popularité, ne garantissent pas la sécurité de leurs contenus. Pour préserver vos données personnelles, nous vous recommandons d’utiliser uniquement les clients de messagerie instantanée officiels. Si vous avez besoin de fonctionnalités supplémentaires, utilisez une solution de sécurité fiable capable de détecter et de bloquer les logiciels malveillants si le mod que vous avez choisi s’avère infecté.

Indicateurs de compromission

MD5

1db5c057a441b10b915dbb14bba99e72

fe46bad0cf5329aea52f8817fa49168c

80d7f95b7231cc857b331a993184499d

cbb11b28d2f79ad28abdc077026fc8f2

19c489bcd11d7eb84e0ade091889c913

3fda123f66fa86958597018e409e42c0

C&C

hxxps://application-marketing[.]com

hxxps://whatsupdates[.]com

hxxps://android-soft-store[.]com

hxxps://whats-media[.]com

hxxps://whats-mate[.]com

hxxps://whats-mate[.]net

hxxps://whats-mydns[.]com

hxxps://whats-mydns[.]net

hxxps://whats-vpn[.]com

hxxps://whats-vpn[.]net

Sites web distribuant des mods malveillants

hxxps://whatsagold[.]app

hxxps://watsabplusgold[.]com

hxxps://www.whatsgold[.]app

hxxps://www.3ssem[.]com

hxxps://goldnwhats[.]app

hxxps://omarwhats[.]app