Depuis quelques jours, notre équipe a observé l’apparition d’une nouvelle menace dont la cible principale est composée des utilisateurs du WordPress, vous demandant d’installer un patch de sécurité provenant des équipes WordPress.

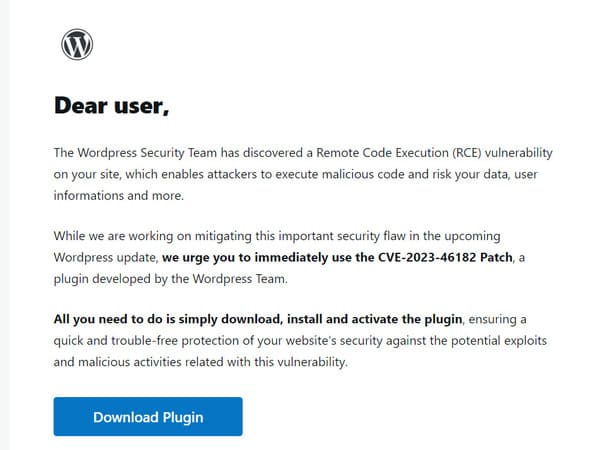

Contenu de l’email d’hameçonnage

Une campagne de phishing à grande échelle circule, se faisant passer pour le CMS WordPress. Cet email, rédigé en anglais, informe que votre site internet est concerné par une vulnérabilité de type RCE (permettant à un attaquant d’exécuter un malware ou code malveillant à distance), qui doit être corrigée en installant un plugin sur votre site WordPress. En réalité, le fichier téléchargé infectera votre site avec un programme backdoor et un compte administrateur malveillant.

Bonne nouvelle pour vous ! WordPress n’a pas détecté de vulnérabilité sur votre site, et vous ne risquez rien tant que vous n’installez pas le plugin malicieux.

Comment déterminer que cet email est fallacieux ?

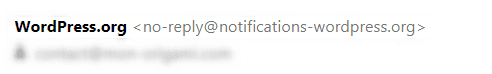

En premier lieu, nous vérifions l’email de provenance.

À première vue, l’email semble légitime. Or, il faut savoir qu’il est possible d’utiliser de fausses adresses d’expéditeur.

Puis, nous nous sommes penché sur le lien du fameux plugin correctif. En passant votre souris sur le bouton, vous pouvez voir que le lien ne correspond pas à wordpress.com ou .org, mais à un lien raccourci comme avec des outils comme bit.ly, ou à un lien vers un site inconnu.

En cas de doute quant à la légitimité de l’email, connectez-vous directement à votre tableau de bord WordPress, et rendez-vous sur la liste de vos plugins, qui afficheront les mise à jour à effectuer. Dans le cas où une mise à jour du site ou de la version WordPress est nécessaire, le CMS enverra une notification directement sur votre tableau de bord.

Présentation de la manœuvre du phishing

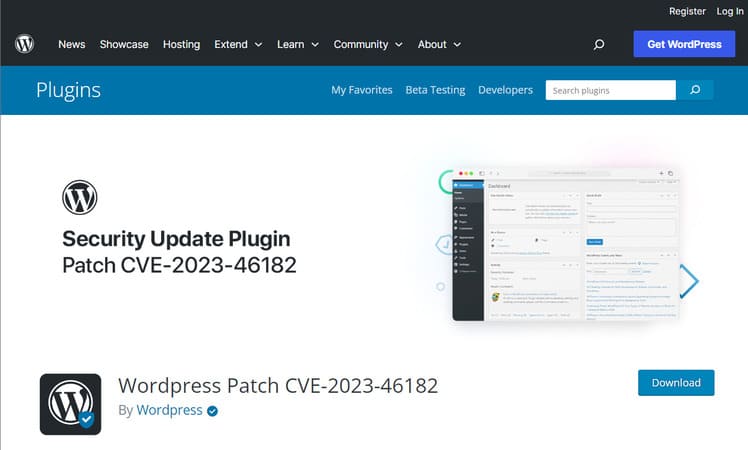

Lorsque vous cliquez sur le lien de téléchargement du plugin, vous êtes redirigé vers une copie du site officiel de WordPress. Vous pouvez le voir à l’url du site : wordpress.secureplatform.org. Cette url nous apprends que le site est secureplatform et non le CMS WordPress officiel.

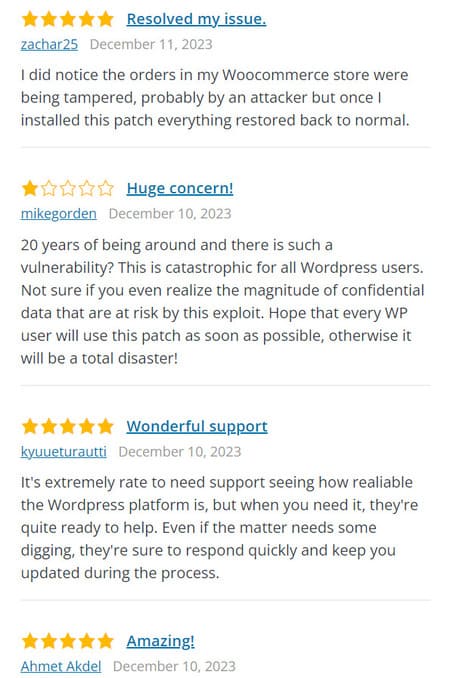

En navigant sur la page, nous pouvons même consulter de faux avis, autre technique de manipulation visant à inspirer confiance. Les pirates ont également ajouté un onglet des développeurs du plugin, avec de réelles fiches de contributeurs WordPress. Mais ne vous y trompez pas, ces personnes n’ont rien à voir avec la menace.

Après une inspection plus approfondie du site, nous avons pu observer de nombreux autres éléments visant à nous faire croire à un site fiable et légitime. Il est donc plus que nécessaire de passer systématiquement par le site officiel plutôt qu’en suivant un lien.

Analyse du malware de la campagne d’hameçonnage CVE

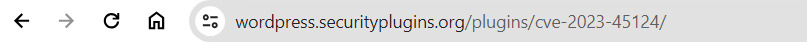

Une fois le plugin téléchargé nous voyons que le fichier porte le nom de la campagne d’hameçonnage CVE, par exemple cve-2023-45124.zip. Ce nom varie selon le nom de domaine utilisé pour cette campagne d’hameçonnage. Nous avons également vu d’autres noms de fichier pour le fichier zip.

Une fois le plugin installé et activé, il affiche CVE-2023-45124 has been patched successfully » et « We encourage you to share this patch with people you think might be affected by this vulnerability » (Nous vous encourageons à partager ce correctif avec les personnes que vous pensez être affectées par cette vulnérabilité) afin d’obtenir le plus grand nombre d’infections possible.

Voici ce qui se passe précisément. Un mot de passe aléatoire est créé pour un nom d’utilisateur (wpsecuritypatch), avec des privilèges d’administrateur.

Une requête HTTP GET est envoyée à leur serveur, dans un cas wpgate[.]zip/wpapi avec un paramètre de requête siteurl qui contient des données encodées en base64 de l’URL du site qu’ils ont infecté ainsi que le mot de passe du compte administrateur qu’ils ont créé.

Une requête HTTP GET est envoyée à wpgate[.]zip/runscan qui renvoie des données encodées en base64 qu’ils décodent en base64 dans le plugin malveillant et tentent d’insérer dans un fichier wp-autoload.php qui sera copié dans le dossier racine du site WordPress.

Le plugin se cache alors de la liste des plugins et cache également le compte administrateur qu’il a créé.

La capture d’écran ci-dessous montre une partie du code de ce plugin malveillant. Ironiquement, les commentaires écrits par l’utilisateur malveillant vous indiquent directement ce que fait le code malveillant qui se trouve en dessous.

Après cela, la porte dérobée wp-autoload.php qui a été créée sera utilisée pour l’une des choses suivantes :

- Injection de publicités sur le site.

- Redirection des utilisateurs vers un site malveillant.

- Utilisation de la porte dérobée pour des attaques DDoS avec tous les autres sites infectés.

- Vol d’informations de facturation.

- Chantage, par exemple en faisant une copie de la base de données et en la gardant en otage contre un paiement en crypto-monnaie.

Cette porte dérobée wp-autoload.php est essentiellement identique à la porte dérobée P.A.S., un exemple peut être trouvé sur le dépôt GitHub ici : https://github.com/cr1f/P.A.S.-Fork/blob/main/pas_fork.php

Indicateurs de compromission :

- Un utilisateur avec le nom d’utilisateur wpsecuritypatch a été créé.

- Un fichier appelé wp-autoload.php est présent dans le dossier racine de votre site WordPress.

- Un dossier appelé wpress-security-wordpress ou cve-2023-45124 existe dans le dossier /wp-content/plugins/.

- Requêtes sortantes envoyées à wpgate[.]zip

Comme toujours, il est très probable que l’une des variables ci-dessus soit remplacée par une autre. Demain, le nom d’utilisateur pourrait très bien être modifié ou un autre nom de domaine malveillant pourrait être créé.

Si vous avez des questions sur la campagne de phishing CVE ou si vous avez besoin d’aide, contactez notre équipe !