Votre entreprise vient de subir une cyberattaque ? Il est crucial de réagir au plus tôt pour limiter l’ampleur de l’attaque.

Comment réagir si vous soupçonnez une cyberattaque ?

Dès que vous ou l’un de vos collaborateurs remarque quelque chose d’inhabituel sur son support informatique, nous vous conseillons de prendre l’alerte au sérieux et de mettre en place les premiers gestes de sécurisation.

Ceux-ci se découpent en 5 étapes.

- Isolez les systèmes attaqués. Limitez la propagation de l’attaque en coupant votre réseau local et votre connexion à Internet ;

- Si vous en disposez, alertez votre service informatique. Dans la meilleure des situations, votre entreprise dispose déjà d’un responsable sensibilisé à la sécurité en ligne. Si c’est le cas, rapprochez-vous de cette personne pour qu’elle mette en place les mesures nécessaires pour la sécurité de votre entreprise.

- Si vous n’en avez pas encore, formez une équipe de gestion de crise. Celle-ci aura pour rôle de coordonner les actions des services concernés, tels que le service technique, des ressources humaines, service financier, juridique ou de communication, etc.

- Effectuez un suivi. Consignez dans un registre l’ensemble des événements et actions réalisées. Les enquêteurs qui interviendront pourront s’appuyer sur ce registre pour tirer de précieux renseignements et déterminer la suite des mesures à prendre.

- Rassemblez et conservez les preuves de l’attaque. Il peut s’agir de messages, journaux de connexions, des machines compromises, etc.

La mise en place de ces réflexes de sécurité limiteront les dégâts causés par la cyberattaque et donc de préserver au mieux vos données et l’intégrité de votre entreprise. Ces étapes faciliteront également le travail des experts en cybersécurité pour éliminer tout risque sur votre parc informatique, voire récupérer vos données si elles ont été volées, endommagées ou détruites.

Cybermalveillance, la plateforme pour trouver des prestataires de confiance

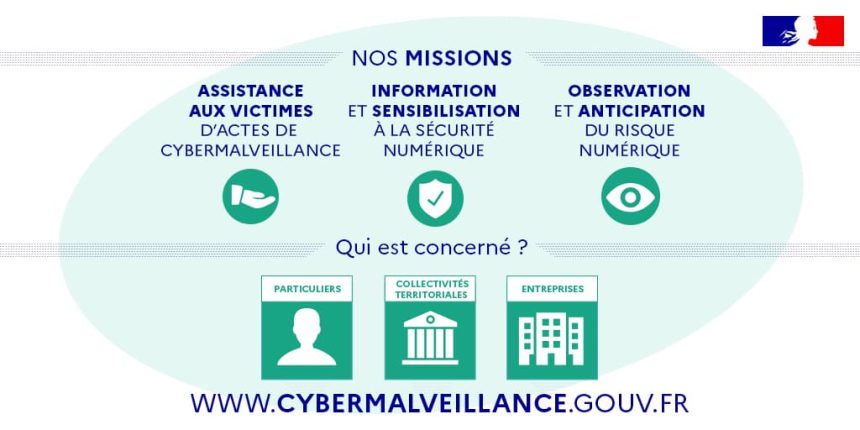

Une fois les premiers gestes effectués, tournez-vous vers un professionnel en cybersécurité qui saura vous accompagner. Pour cela, rendez-vous sur la plateforme gouvernementale cybermalveillance.gouv, qui référence des professionnels fiables et dont les compétences ont été testées. Plus précisément, cybermalveillance.gouv est une plateforme de mise en relation entre les victimes de cyberattaque et de professionnels en cybersécurité.

Pourquoi utiliser la plateforme cybermalveillance ? Celle-ci fait office de garde-fou . En effet, selon l’ampleur de l’attaque, l’expert en cybersécurité pourra être amené à naviguer dans vos machines à la recherche de toute trace d’intrusion. Il aura ainsi accès à vos données voire à l’ensemble de votre réseau informatique. En étant référencé, le professionnel spécialisé en cybersécurité s’engage à mettre ses compétences au service des victimes, à respecter votre confidentialité, et à contribuer à la lutte contre les actes de cybermalveillance.

Comment faire appel à un professionnel référencé sur cybermalveillance.gouv ?

Afin de trouver un prestataire pouvant vous aider à proximité de votre entreprise, rendez vous sur la plateforme cybermalveillance.gouv.fr puis suivez les étapes suivantes.

Réalisation d’un diagnostic de sécurité gratuit

Une fois sur la plateforme, vous pouvez réaliser un diagnostic de sécurité en ligne gratuit pour identifier l’incident cyber. Une fois que vous avez répondu à l’ensemble des questions du diagnostic, vous êtes invité à vérifier que celui-ci correspond bien à votre problème. Puis, des conseils vous sont donnés par la plateforme pour tenter de résoudre l’incident. Parallèlement, vous serez orienté vers plusieurs prestataires.

Si vous n’êtes pas en mesure de répondre au questionnaire, la plateforme peut vous mettre en lien avec des prestataires en sécurité selon : la nature de leur clientèle (particuliers ou professionnels), leur domaine d’expertise et leur périmètre géographique d’intervention.

Il est également possible de rechercher directement un prestataire référencé sur l’annuaire de la plateforme.

Mise en relation entre la victime et un prestataire

Cybermalveillance propose de vous mettre en relation avec un professionnel situé dans votre zone géographique. Il appartient ensuite au professionnel d’accepter votre cas et de vous proposer une solution ou un devis. Si le professionnel valide votre demande, un rendez-vous est alors organisé pour intervenir sur votre système d’information.

Déroulement d’une intervention

Une fois le prestataire trouvé, l’assistance en cybersécurité se déroule en trois étapes. Tout d’abord, le professionnel analyse la nature et les causes de l’incident, puis il met en œuvre les mesures nécessaires pour résoudre l’incident. Enfin, l’expert en sécurité remet vos appareils et services touchés en condition de sécurité acceptable.

Une fois l’intervention effectuée, vous avez la possibilité de laisser sur la plateforme un avis au sujet de la prestation.

Vous avez subi une attaque cyber ou avez une question sur le sujet ? Contactez notre équipe, nous ferons de notre mieux pour vous répondre !