Les pirates informatiques exploitent actuellement une fonction de recherche légitime de Windows pour télécharger des payloads arbitraires à partir de serveurs distants et compromettre des systèmes ciblés avec des chevaux de Troie à distance tels que AsyncRAT et Remcos RAT.

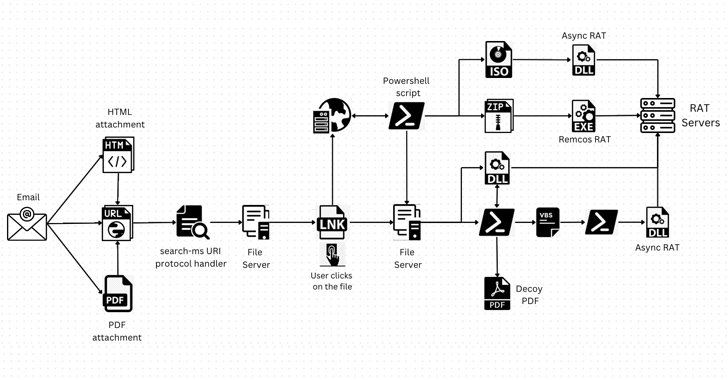

Cette nouvelle technique d’attaque exploite les protocoles « search-ms: » et « search: », permettant aux attaquants de rediriger les utilisateurs vers des sites web malveillants via des liens et des pièces jointes HTML.

Dans cet article, nous examinerons en détail cette technique astucieuse utilisée par les pirates pour contourner les défenses de sécurité traditionnelles et les mesures que les utilisateurs peuvent prendre pour se protéger.

Exploitation de la fonction de recherche de Windows

La fonction de recherche de Windows est utilisée de manière quotidienne par les utilisateurs pour trouver rapidement des fichiers et des dossiers sur leur ordinateur. Cependant, des chercheurs en sécurité ont découvert que des acteurs malveillants utilisaient les protocoles « search-ms: » et « search: » pour diriger les utilisateurs vers des sites web compromis. En utilisant du code JavaScript hébergé sur une page web ou dans des pièces jointes HTML, les pirates déclenchent l’exécution d’une recherche sur un serveur contrôlé par l’attaquant.

Tromperie des utilisateurs

Pour tromper les utilisateurs et les inciter à ouvrir les liens malveillants, les pirates envoient des e-mails trompeurs avec des hyperliens ou des pièces jointes HTML contenant des URL redirigeant vers des sites compromis. Lorsque les utilisateurs cliquent sur ces liens, une fenêtre contextuelle leur demande s’ils souhaitent ouvrir Windows Explorer. Si l’utilisateur accepte, les résultats de recherche, déguisés en fichiers PDF ou autres icônes de confiance, sont affichés dans Windows Explorer, donnant ainsi l’illusion de la sécurité.

Exécution de code malveillant

Si un utilisateur clique sur l’un de ces raccourcis, cela conduit à l’exécution d’une bibliothèque de liens dynamiques (DLL) frauduleuse à l’aide de l’utilitaire regsvr32.exe. Dans une variante alternative de la campagne, les fichiers de raccourcis sont utilisés pour exécuter des scripts PowerShell, qui téléchargent des charges utiles supplémentaires en arrière-plan, tout en affichant un faux document PDF pour tromper les victimes.

Installation de chevaux de Troie à distance

Quel que soit le mécanisme utilisé, ces infections aboutissent à l’installation de chevaux de Troie à distance tels que AsyncRAT et Remcos RAT. Ces logiciels malveillants permettent aux attaquants de prendre le contrôle à distance des systèmes compromis, de voler des informations sensibles et même de vendre l’accès à d’autres pirates.

Mesures de précaution

Face à cette menace, il est essentiel de prendre certaines mesures de précaution pour se protéger contre ces attaques :

- Évitez de cliquer sur des liens suspects ou de télécharger des fichiers à partir de sources inconnues.

- Tenez-vous informé des dernières mises à jour de sécurité de Microsoft pour vous assurer de bénéficier des correctifs les plus récents.

- Utilisez un logiciel de sécurité robuste et maintenez-le à jour pour détecter et bloquer les menaces potentielles.

- Soyez vigilant face aux e-mails non sollicités ou aux expéditeurs inconnus, car ils pourraient contenir des liens malveillants.

Les pirates exploitent ingénieusement la fonction de recherche de Windows pour diffuser des malwares tels que AsyncRAT et Remcos RAT. En redirigeant les utilisateurs vers des sites compromis via des liens et des pièces jointes HTML, les attaquants peuvent contourner les défenses de sécurité traditionnelles. Il est donc essentiel que les utilisateurs restent prudents lorsqu’ils interagissent avec des liens et des fichiers provenant de sources inconnues. En prenant des mesures de précaution appropriées, les utilisateurs peuvent réduire les risques d’infection et protéger leurs systèmes contre de telles attaques.