Un groupe de chercheurs de la Ruhr University Bochum et de l’Université de New York Abu Dhabi ont découvert des failles de sécurité dans les réseaux 4G LTE et 5G, qui permettraient aux pirates informatiques de se faire passer pour des utilisateurs du réseau et de s’inscrire à leur nom à des abonnements payants.

Sur quelles failles repose la menace ?

« IMPersonation Attacks in 4G NeTworks » (ou IMP4GT), exploite la méthode d’authentification mutuelle des smartphones et de la station de base du réseau. Cela, afin de vérifier leurs identités respectives et de manipuler les paquets de données en transit.

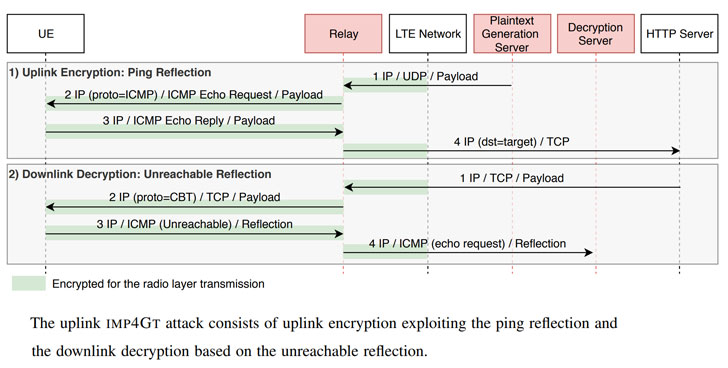

« Les attaques IMP4GT exploitent l’absence de protection d’intégrité des données utilisateur et un mécanisme de réflexion du système d’exploitation mobile des paquets IP. Nous pouvons utiliser le mécanisme de réflexion pour construire un oracle de chiffrement et de déchiffrement. Outre l’absence de protection de l’intégrité, cela permet d’injecter des paquets arbitraires et de décrypter des paquets », expliquent les chercheurs.

Cette vulnérabilité touche tous les appareils qui communiquent avec la technologie LTE, ce qui comprend tous les smartphones, tablettes et autres appareils connectés.

Les chercheurs ont en outre déclaré que « l’équipe basée à Bochum tente de combler la faille de sécurité dans la dernière norme de communication mobile 5G, actuellement déployée ». Les défauts ont dès lors été communiqués à l’organisme de normalisation des télécommunications GSM Association..

Comment fonctionne l’attaque IMP4GT ?

Les chercheurs ont effectué les attaques à l’aide des radios logiciels, des appareils pouvant lire des messages entre un téléphone et la station de base à laquelle il est connecté. L’usurpation d’identité peut être réalisée en liaison montante ou descendante.

Le hacker trompe le réseau en faisant passer la radio pour le téléphone (usurpation de liaison montante), et dupe également le téléphone en en transformant la radio définie par le logiciel en tour cellulaire légitime (usurpation de liaison descendante).

D’après les chercheurs, « l’usurpation de liaison montante permet au hacker d’établir une connexion IP arbitraire vers Internet, et une connexion TCP à un serveur HTTP. Avec la variante de liaison descendante, le hacker peut construire une connexion TCP à l’UE ».

Il est à noter que le hacker doit se trouver dans un périmètre de 2 km du smartphone de la victime pour monter l’attaque IMP4GT. Par conséquent, ces attaques sont similaires à celles impliquant des simulateurs de sites cellulaires tels que les capteurs IMSI (ou raies), utilisés par les organismes d’application de la loi pour intercepter le trafic de téléphones mobiles.

Une fois ce canal de communication compromis, l’attaque se poursuit grâce à l’absence de protection d’intégrité dans le standard de communication LTE pour modifier arbitrairement les paquets de données échangés.

En faussant le trafic internet, un pirate informatique pourrait effectuer des achats non autorisés, accéder à des sites internet illégaux, télécharger des documents sensibles en utilisant l’identité d’une victime, et même rediriger l’utilisateur vers un site malveillant, une autre forme d’attaque appelée « aLTEr attack. »

« Cette attaque a de lourdes conséquences pour les fournisseurs et les utilisateurs », déclarent les chercheurs. « Les fournisseurs ne peuvent plus supposer qu’une connexion IP provient de l’utilisateur. Les mécanismes de facturation peuvent être déclenchés par un pirate, entraînant l’épuisement des limites de données, et tout contrôle d’accès ou pare-feu des fournisseurs peut être contourné. »

De plus, « un hacker peut contourner le mécanisme de pare-feu du fournisseur, en plus du fait que les smartphones soient ouverts à toute connexion entrante. Une telle attaque est une opportunité pour rebondir sur d’autres attaques, comme le déploiement de logiciels malveillants. »

Quelle solution face à cette menace ?

La divulgation de l’attaque IMP4GT fait suite à des recherches similaires menées par des chercheurs de l’Université Purdue et de l’Université d’Iowa, qui ont mis au jour trois nouvelles failles de sécurité sur les réseaux 4G et 5G pouvant être utilisées pour espionner les appels téléphoniques et suivre l’emplacement des utilisateurs.

La nouvelle norme 5G vise à offrir des vitesses plus rapides et des fonctionnalités de sécurité telles que la protection contre les capteurs IMSI. Mais avec des centaines de millions d’utilisateurs touchés par ces failles, les implémentations 5G doivent impérativement renforcer la sécurité et la protection des données pour corriger les vulnérabilités.

Bien que l’examen minutieux de la norme 5G ait permis de déceler et de corriger des vulnérabilités potentielles avant le déploiement des réseaux 5G, les recherches récentes montrent que la sécurité des réseaux cellulaires nécessite une plus grande attention.