Rclone : Guide complet pour synchroniser, sauvegarder et monter vos fichiers cloud

Découvrez comment utiliser Rclone pour automatiser vos sauvegardes, synchroniser des fichiers entre…

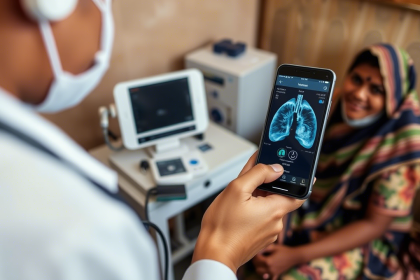

L’IA révolutionne la détection de la tuberculose dans les zones défavorisées

Une étude récente révèle que l'échographie pulmonaire guidée par l'IA surpasse l'expertise…

Tailwind CSS v4.0 : La révolution de la productivité Front-End

Découvrez Tailwind CSS v4.0 : performances multipliées, installation simplifiée, et nouvelles fonctionnalités…

JS0 et JSSugar : JavaScript face à une transformation majeure

Google propose de diviser JavaScript en deux langages. Une idée audacieuse qui…

Angular 19 : Les nouvelles fonctionnalités à ne pas manquer

Angular 19 apporte des performances accrues, des fonctionnalités modernisées et un support…

Comment le malware FakeCalls vole vos données bancaires

FakeCalls, un trojan sophistiqué, trompe les utilisateurs en imitant les appels bancaires…

Les 50 termes du design de systèmes à connaître absolument

Découvrez les 50 terminologies essentielles en design de systèmes, accompagnées d’exemples pratiques…

Des pirates déploient un programme python backdoor dans le cadre d’une attaque Zero-Day à Palo Alto

Afin de mener leur attaque à bien, les pirates ont exploité une…

Déployez un Smart Contract à l’aide de l’outil Remix

Exécutez automatiquement vos transaction à l'aide des Smart Contracts et de l'environnement…

AsyncRAT et Remcos RAT : Des malwares se propagent via Windows Search

Les pirates informatiques exploitent actuellement une fonction de recherche légitime de Windows…

Plusieurs projets DeFi attaqués : plus de 24 millions de dollars volés

Les protocoles de finance décentralisée (DeFi) ont été la cible d'attaques récentes,…

Protégez-vous des stalkwares : gardez le contrôle de votre vie privée en ligne

Les menaces en ligne sont nombreuses et évoluent rapidement, et l'une d'entre…